Ransomware-Angriffe können zu einem erheblichen Verlust von Daten, Systemfunktionen und finanziellen Ressourcen führen. Aber was genau ist Ransomware? Ransomware kann eine Vielzahl von Formen annehmen. Außerdem entwickeln sich Angreifer ständig weiter und passen sich an. Unternehmen müssen über verschiedene Arten von Ransomware informiert sein, um die richtigen Sicherheitsmaßnahmen zu treffen.

In diesem Artikel erläutern wir die verschiedenen Arten von Ransomware und die jeweiligen Gefahren. Sie erfahren, wie Ransomware funktioniert und was die unterschiedlichen Angriffe bewirken sollen. Wir betrachten die Thematik auch im Zusammenhang mit echten Angriffen wie dem jüngsten Angriff auf Colonial Pipeline. Und dank des praktischen Glossars am Ende werden Sie mit allen Informationen ausgestattet sein, die Sie bezüglich der Funktionsweise von Ransomware benötigen.

Möchten Sie die Grundlagen zu Ransomware erlernen und dabei CPE-Credits verdienen? Testen Sie unseren kostenlosen Kurs.

- Was ist Ransomware?

- Ransomware-Ressourcen

- Wie funktioniert Ransomware?

- Arten von Ransomware

- Ransomware-Neuigkeiten

- Ransomware-Glossar

- Ransomware entfernen

Was ist Ransomware?

Ransomware ist eine spezielle Art von Viren oder Malware, die hauptsächlich darauf abzielt, kritische Systeme zu deaktivieren oder den Zugriff auf vertrauliche Daten zu verhindern, bis eine Geldsumme gezahlt wird. Ein Ransomware-Angriff auf ein Krankenhaus kann beispielsweise verhindern, dass Ärzte und Administratoren auf Patientenakten zugreifen, die sie ständig benötigen. Der Angreifer kann dann eine systemweite Nachricht senden, die im Gegenzug für die Wiederherstellung des Zugriffs eine Zahlung fordert.

Generell verwendet Ransomware Kryptographie, um Dateien zu ver- und entschlüsseln. Die Malware verschlüsselt den Zugriff auf Systeme oder Dateien. Erst nach Erhalt eines Lösegelds wird ein spezieller privater Schlüssel mitgeteilt. Kurz gesagt: Ransomware hindert Unternehmen an ihrer Tätigkeit, es sei denn, der Angreifer erhält eine Zahlung. Hacker können auch vertrauliche oder private Informationen verschlüsseln und damit drohen, diese zu veröffentlichen, wenn keine Zahlung erfolgt.

Ransomware-Ressourcen

Glücklicherweise stehen Ihnen Ressourcen zur Verfügung, mit denen Sie sich vor Ransomware-Angriffen schützen, sich auf sie vorbereiten und gegebenenfalls auf sie reagieren können:

- Eine kurze Geschichte der Ransomware

- Netwalker-Ransomware-Leitfaden

- Ransomware verhindern

- Ransomware und Datendiebstahl

- Daten und Statistiken zu Ransomware

- GitHub-Ransomware-Tools

- Hotfix-Ransomware-Angriffe

- Ransomware und Datenexfiltration

Wie funktioniert Ransomware?

Damit ein Ransomware-Angriff stattfinden kann, muss die Malware zunächst Zugriff auf das System erlangen. Dies geschieht üblicherweise über ein einzelnes Computer-Terminal. Hierzu werden häufig Phishing-Angriffe genutzt, bei denen den Benutzern Dateien oder Anhänge geschickt werden, die vertrauenswürdig wirken. Doch wenn der Benutzer die Datei öffnet oder herunterlädt, wird die Malware auf dem Terminal freigesetzt. Bei ausgeklügelten Angriffen kann die Schadsoftware sogar erweiterte administrative Zugriffsrechte freischalten und das System noch weiter kompromittieren.

Die üblichste Form von Ransomware verschlüsselt sofort die Dateien des Benutzers – oder des gesamten Systems. Der mathematische Schlüssel zum Entsperren der Dateien ist nur dem Angreifer bekannt, der sich bereit erklärt, ihn gegen Bezahlung freizugeben. Häufig geschieht dies durch eine Überweisung an eine Offshore-Bank oder eine nicht zurückverfolgbare Zahlung in Kryptowährung an ein bestimmtes Wallet (Krypto-Geldbörse). Bei einer anderen Variante namens Leakware werden vertrauliche Daten gestohlen und damit gedroht, diese Informationen an die Öffentlichkeit, geschäftliche Wettbewerber oder die Strafverfolgungsbehörden weiterzugeben, wenn keine Zahlung erfolgt.

Kurz gesagt: Ransomware dringt in einen Computer oder ein ganzes System ein und hält Daten als Geisel, bis das Unternehmen das Lösegeld an den Angreifer zahlt.

Wer ist Ziel von Ransomware?

Ransomware-Angreifer wählen ihre Ziele nach einer Vielzahl von Faktoren aus. Manchmal wählen sie einfach schwache Ziele. Entweder haben sie ein bestimmtes Unternehmen ausgekundschaftet und wissen, dass dessen Cyberabwehr nicht optimal ist, oder sie haben sich für eine bestimmte Branche entschieden, weil diese traditionell eine schlechte Cyber-Security aufweist. Universitäten sind beispielsweise gute Ziele, da ihre Sicherheitsteams relativ klein sind und große Mengen an Daten gemeinsam genutzt werden, sodass Hackern eine große Anzahl von Endpoints zur Verfügung steht.

In anderen Fällen haben es Ransomware-Angreifer auf Unternehmen oder Regierungen abgesehen, von denen sie glauben, dass sie am ehesten in der Lage oder willens sind, das Lösegeld zu zahlen. Große Unternehmen wie Sony – das Opfer eines der größten Ransomware-Angriffe der Geschichte – oder Regierungen verfügen generell über die nötigen Mittel und zahlen meist aus Notwendigkeit. Bei Einrichtungen wie Krankenhäusern ist es ebenfalls wahrscheinlich, dass diese zahlen, weil buchstäblich Leben auf dem Spiel stehen, wenn ihre Systeme für längere Zeit ausfallen.

Und schließlich haben es Ransomware-Hacker auf Unternehmen abgesehen, von denen sie wissen, dass sie über sensible Informationen verfügen, deren Veröffentlichung ihnen schaden könnte. Dateien oder Daten über Gerichtsverfahren oder vertrauliches geistiges Eigentum sind das Ziel, und Unternehmen zahlen oft Geld, um sicherzustellen, dass diese Informationen nicht veröffentlicht werden. Der finanzielle Schaden, den ein Unternehmen in vielen Fällen erleiden würde, würde die Lösegeldsumme bei weitem übersteigen, was diese Fälle für Ransomware-Akteure äußerst profitabel macht.

Arten von Ransomware

Ransomware gibt es in vielen verschiedenen Formen. Sie hat sich im Laufe der Jahre weiterentwickelt und wird auch weiterhin weiterentwickelt, um moderne Maßnahmen zur Cyber-Security zu umgehen.

Hier sind einige der wichtigsten Arten von Ransomware, die Sie kennen sollten:

Locker-Ransomware

Diese Art von Malware hindert Systeme und Geräte daran, grundlegende Funktionen auszuführen. Tastatur- und Mausfunktionen können deaktiviert oder Anmeldeberechtigungen verweigert werden. Die Benutzer können in der Regel soweit mit dem Gerät interagieren, dass sie eine Lösegeldzahlung leisten können. Locky ist eine der am weitesten verbreiteten Locker-Malwares. Die gute Nachricht ist, dass Locker-Angriffe nicht darauf abzielen, Daten zu zerstören oder zu kompromittieren. Sie zielen lediglich darauf ab, Geld zu erpressen, um dann die Funktionalität wiederherzustellen.

Krypto-Ransomware

Diese Angriffe haben das Ziel, wichtige Daten wie Dokumente, Videos oder Fotos zu verschlüsseln. Die Grundfunktionen des Systems sind zwar noch vorhanden, aber die Benutzer können nicht auf die Dateien zugreifen, die sie normalerweise benutzen. Nur die Angreifer haben die kryptografischen Schlüssel, um nach der Zahlung den Zugriff wiederherzustellen. Bei Krypto-Angriffen können auch Countdown-Timer enthalten sein, die zu verstehen geben, dass alle Dateien gelöscht werden, wenn die Zahlung nicht vor Ablauf der Zeit erfolgt.

Scareware

Bei diesen Angriffen infiziert Malware ein System oder Geräte und gibt sich dann als legitimer Alarm aus, der vorgibt, einen Virus oder eine Fehlfunktion entdeckt zu haben. Anschließend wird der Benutzer aufgefordert, eine Zahlung an einen fingierten Dienst oder ein fingiertes Unternehmen zu leisten, um das Problem zu lösen. Diese Art von Malware wird Scareware (engl. „to scare“ = „jdn. ängstigen“) genannt, weil Benutzer oft durch Angst dazu gebracht werden, zu glauben, dass ein echtes Problem vorliegt, und Geld zu überweisen, ohne zu wissen, dass es sich bei dem gesamten Vorfall um einen Ransomware-Betrug handelt. Alle Mitarbeiter sollten darin geschult werden, wie man Scareware erkennt, und lernen, was zu tun ist, wenn sie einen Angriff vermuten.

Doxware

Bei diesen Angriffen wird damit gedroht, vertrauliche oder sensible Informationen online zu verbreiten oder sie an verschiedene Dritte weiterzuleiten. Doxware-Angriffe können sehr effektiv sein, da Unternehmen, wie bereits erwähnt, häufig größeren finanziellen Schaden durch geleakte Informationen befürchten, als durch das Zahlen der Lösegeldsumme. Manche Informationen sind so sensibel, dass sie sogar die Existenz eines Unternehmens bedrohen können, was Doxware-Angriffe extrem gefährlich macht. Daher ist es für Unternehmen von größter Bedeutung, im Vorfeld angemessene Datenschutzmaßnahmen zu ergreifen.

Ransomware-as-a-Service (RaaS)

Diese neue Art von Ransomware funktioniert fast genauso wie Software-as-a-Service. Der Angreifer braucht keine technischen Kenntnisse. Er kauft die Ransomware einfach über das Darknet und zahlt eine monatliche Abonnementgebühr für ihre Nutzung. Angreifer können sich dann einfach bei dem Dienst anmelden, Ziele auswählen, Hacks durchführen und Zahlungen erhalten – alles über eine einzige Schnittstelle.

Ransomware-Neuigkeiten

Die ersten Ransomware-Angriffe fanden Ende der 1980er Jahre statt. Kriminelle verschafften sich verschlüsselte Dateien – manchmal physisch – und erpressten damit Lösegeld, das per Post gesendet wurde. Die erste größere dokumentierte Ransomware-Software war der AIDS-Trojaner, auch PC Cyborg Virus, der 1989 in Form einer Diskette verschickt wurde. Benutzer, deren Geräte mit dem AIDS-Trojaner infiziert waren, mussten einen Scheck an ein Postfach in Panama senden, um den Zugriff auf ihre Systeme wiederherzustellen.

Ransomware hat sich seitdem offensichtlich enorm weiterentwickelt. 2021 fand einer der anspruchsvollsten und wirksamsten Ransomware-Angriffe statt – auf Colonial Pipeline. Ein einziges geleaktes Passwort wurde Berichten zufolge verwendet, um in das System des größten Ölpipeline-Unternehmens der USA einzudringen. Das Unternehmen war gezwungen, mehr als 5 Millionen US-Dollar in Form von Kryptowährung zu bezahlen, um den Betrieb auf seinen Systemen wiederherzustellen.

Ransomware-Angriffe auf die Infrastruktur wie im Fall von Colonial Pipeline oder des britischen National Health Service (NHS) im Jahr 2017 sind ein Trend. Hacker haben es auf Organisationen und Dienste abgesehen, die für das Funktionieren der Gesellschaft von entscheidender Bedeutung sind, wohl wissend, dass die Kosten eines längeren Ausfalls dieser Systeme das geforderte Lösegeld bei weitem übersteigen. Tatsächlich betrafen im Jahr 2020 über 50 % aller Ransomware-Angriffe das Gesundheitswesen.

Auch Drittanbieter und Outsourcing-Unternehmen werden im Jahr 2021 und darüber hinaus wahrscheinlich verstärkt Ziel von Ransomware-Angriffen sein. Da Unternehmen sowohl hinsichtlich der Geschäftsabläufe als auch der IT-Infrastruktur zunehmend dezentralisiert sind, suchen Angreifer überall nach Schwachstellen. Wenn ein Unternehmen seinen Hauptsitz in den USA hat und über eine angemessene Cyberabwehr verfügt, können Ransomware-Angreifer versuchen, eine Hintertür über einen Vertragspartner oder ein Rechenzentrum in Indien oder Brasilien zu finden.

Ransomware-Angriffe werden wahrscheinlich auch im Jahr 2021 und darüber hinaus zunehmen, wobei RaaS einen großen Anteil haben wird. RaaS senkt die Eintrittsbarriere für die Durchführung von Ransomware-Angriffen, und der Markt für solche Software wächst über das Darknet weiter an. Die meisten Ransomware-Angriffe werden wahrscheinlich auf kleinere Ziele abzielen, da Kriminelle versuchen, auf regelmäßiger Basis kleinere Beträge zu erpressen. Wann oder wie oft ein weiterer Colonial Pipeline-Vorfall auftreten wird, ist nicht vorhersehbar.

Ransomware-Glossar

| Begriff | Definition | Auswirkung |

| Malware | Malware steht für „bösartige Software“ (engl. „malicious software“) und infiziert Computer mit Viren, Bugs und anderen schädlichen Programmen. | Malware verhindert den Betrieb von Systemen oder den Zugriff auf Daten, bis ein Lösegeld gezahlt wird. |

| Phishing | Dateien oder Links, die Malware enthalten und an ahnungslose Benutzer gesendet werden, in der Regel per E-Mail. Sobald sie angeklickt wird, wird die Malware freigesetzt. | Phishing-Angriffe können jeden Benutzer innerhalb eines Unternehmens treffen, der nicht darin geschult ist, sie zu erkennen. |

| Social Engineering | Die Hacker geben sich als Freunde oder Bekannte in sozialen Medien aus und verleiten die Nutzer zur Preisgabe von Anmelde- oder anderen Informationen. | Hacker nutzen Social Engineering, um menschliches Versagen auszunutzen und eine Hintertür in Systeme zu öffnen. |

| Whaling | Ein Phishing-Angriff, der die wichtigsten Mitglieder einer Organisation oder eines Unternehmens für hochwertige Angriffe anvisiert. | Führungskräfte haben oft wertvolle Informationen auf ihren Geräten und können spezielle Ransomware-Ziele sein. |

| Trojaner | Eine Datei oder Software, die legitim erscheint und die Schutzmaßnahmen umgeht, aber Ransomware-Code enthält. | Externe Software-Downloads müssen sorgfältig auf Trojaner-Malware überprüft werden. |

| Doxing | Wenn vertrauliche Informationen kompromittiert werden und der Ransomware-Angreifer damit droht, sie zu veröffentlichen. | Unternehmen müssen die Informationen identifizieren und schützen, die am anfälligsten für Doxing-Angriffe sind. |

| Lockerware | Malware, die Benutzer von wichtigen Daten oder Systemen ausschließt, bis ein Lösegeld gezahlt wird. | Einer der häufigsten Ransomware-Angriffe, vor denen man sich schützen muss. |

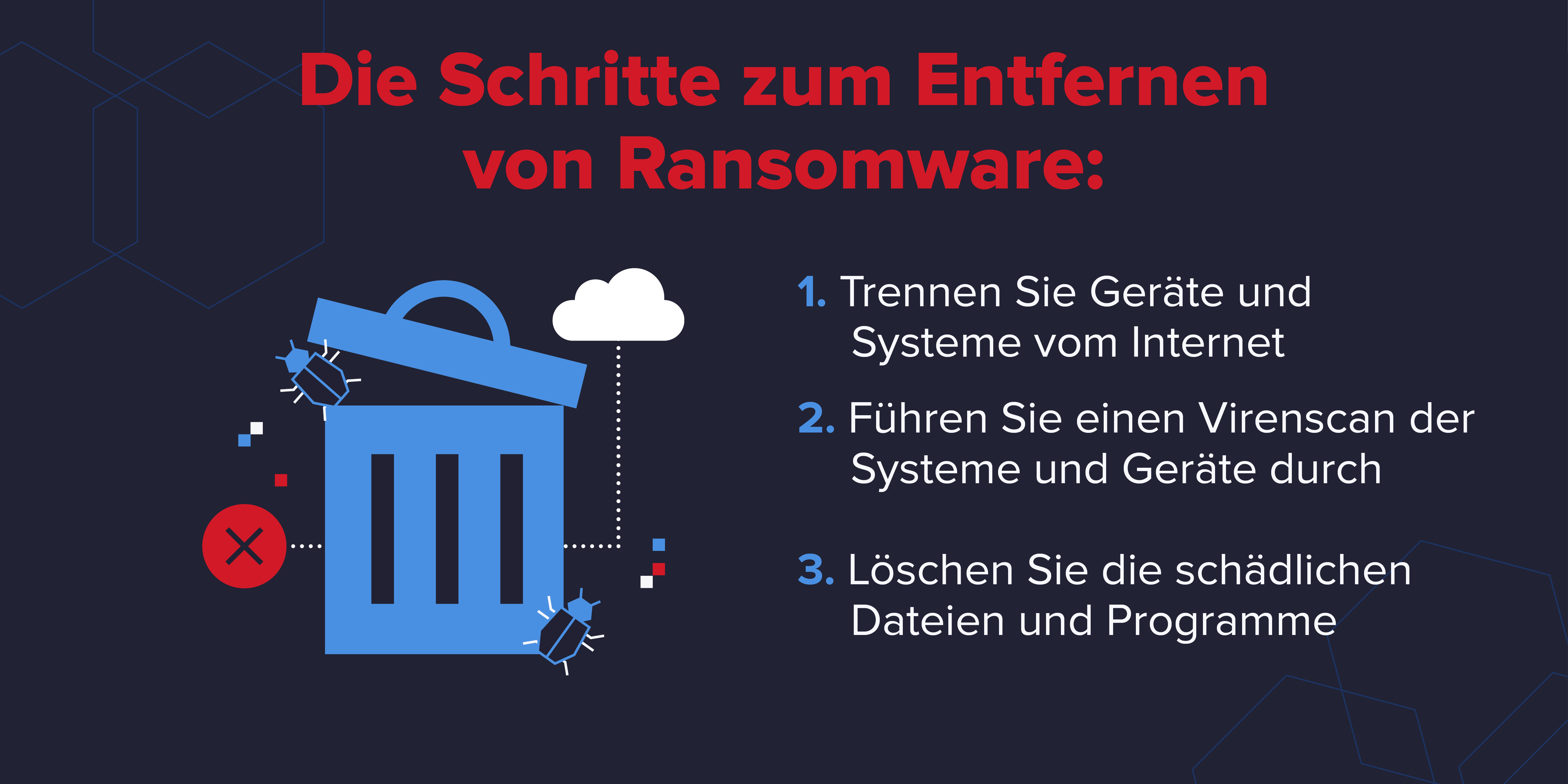

Ransomware entfernen

Wenn Sie Opfer eines Ransomware-Angriffs werden, können Sie einige Schritte unternehmen, um Malware zu neutralisieren und sie gegebenenfalls aus Ihrem System zu entfernen. Der erste Schritt besteht darin, Geräte und Systeme sofort vom Internet zu trennen. Dazu gehören drahtlose Geräte, externe Festplatten, Speichermedien und Cloud-Konten. Eine vollständige Trennung kann die Verbreitung von Ransomware in Ihrem Netzwerk verhindern.

Als Nächstes müssen Sie einen vollständigen Virenscan Ihrer Systeme und Geräte mit der von Ihnen verwendeten Internet-Sicherheitssoftware durchführen. So können Sie die Bedrohung identifizieren und die schädliche Software isolieren, bevor diese weitere Schritte wie die Sperrung von Geräten oder die Zerstörung von Dateien ergreifen kann. Sie können diese Dateien und Programme dann automatisch mithilfe Ihrer Software oder bei Bedarf manuell löschen.

Im Fall eines Angriffs mit Krypto-Ransomware müssen Sie ein Entschlüsselungstool verwenden, um wieder Zugriff auf Ihre Daten zu erhalten. Sobald Sie Ihre Dateien entschlüsseln, verliert der Angreifer sein Druckmittel zur Erpressung von Geld. Und im Fall von Lockerware sollten Benutzer ihre Geräte im Sicherheitsmodus neu starten. So kann die Malware eventuell umgangen werden, wodurch Benutzer auf ihrem Desktop auf ihre Virenschutzprogramme zugreifen können, um die Malware zu isolieren und zu entfernen.

Abschließende Überlegungen

Ransomware-Angriffe nehmen sowohl an Umfang als auch an Raffinesse zu, wie der Vorfall mit Colonial Pipeline zeigt. Sowohl Unternehmen des öffentlichen als auch des privaten Sektors müssen ihre Bemühungen zum Schutz ihrer Systeme und Daten intensivieren, um Ransomware-Angriffe zu verhindern. Antiviren-Software zu installieren oder ein kleines Informationssicherheitsteam mit einer „Einrichten und Vergessen“-Mentalität einzustellen, reicht einfach nicht aus.

Sie müssen eine interne Kultur der Wachsamkeit gegenüber Malware schaffen, Ihre Cyber-Security-Technologieplattform kontinuierlich aktualisieren und erfahrene Cyberabwehr-Partner finden, um immer einen Schritt voraus zu sein und zu verhindern, Millionen an Internetkriminelle zu zahlen, nur damit sie Ihre Systeme und Daten wieder online bringen.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

David Harrington

David ist ein professioneller Autor und Berater für Technologieunternehmen, Start-ups und Risikokapitalfirmen.

-1.png)