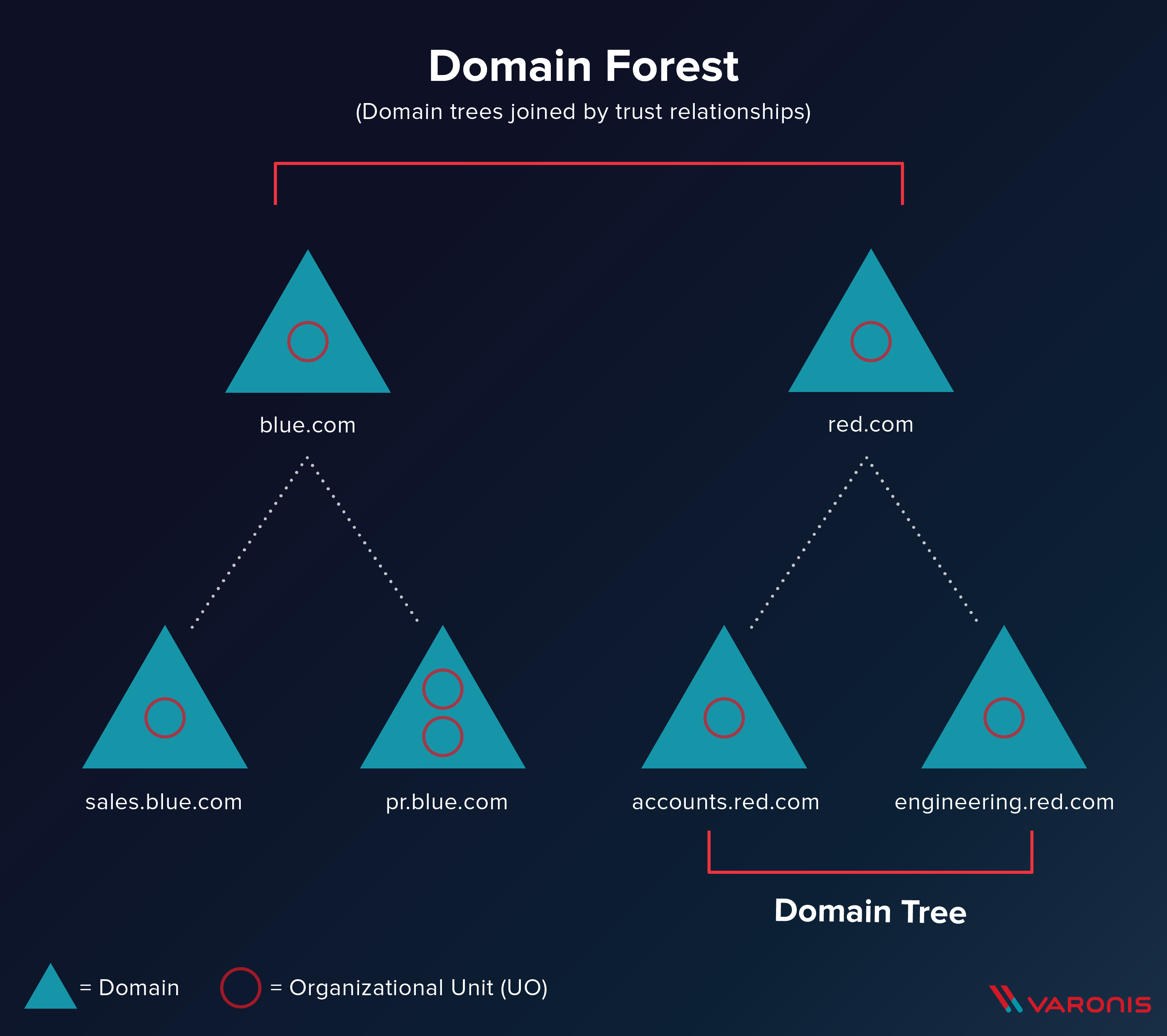

Ein Active Directory Forest (AD Forest) ist ein Container auf der höchsten Organisationsebene einer Active Directory-Konfiguration, in der Domänen, Benutzer, Computer und Gruppen-Richtlinien enthalten sind.

„Moment einmal!“, mögen Sie sagen. „Ich dachte, Active Directory wäre nur eine einzige Domäne!“

Eine einzige Active Directory-Konfiguration kann mehr als eine Domäne enthalten, und die Organisationsebene oberhalb der Domäne bezeichnen wir als Active Directory Forest. Unter jeder Domäne kann es mehrere Baumstrukturen geben, und manchmal kann man den Wald (Forest) vor lauter Bäumen nicht erkennen.

Sehen Sie sich unser Webinar zur Active Directory-Sicherheit an

Diese zusätzliche höchste Organisationsebene birgt leider auch neue Sicherheitsprobleme und ein erhöhtes Missbrauchspotenzial: Sie kann aber auch für verstärkte Isolierung und Autonomie sorgen: Der Trick liegt darin, Active Directory Forests und unterschiedliche Strategien zu deren Schutz zu verstehen.

Erstellen eines Forest-Designs

Nehmen wir an, Sie möchten einen Forest anlegen oder (was wahrscheinlicher ist) haben einen Forest übernommen, den Sie bereinigen müssen. Häufig liegen aufgrund früherer Konsoldierungsversuche oder Übernahmen mehrere unterschiedliche Domänen und GPOs in einem oder mehreren Forests vor, die zu koexistieren versuchen.

Ermitteln Sie zunächst, ob aufgrund organisatorische Anforderungen ein kompletter Satz separater Sicherheitsrichtlinien erforderlich ist. Legen Sie bei der Untersuchung den Schwerpunkt auf Datensicherheit:

- Gibt es übergreifende Richtlinien, die Sie auf Ebene des AD-Forests festlegen können?

- Benötigen Sie zusätzliche Domänen mit anderen Sicherheitsrichtlinien oder getrennter Netzwerkanbindung?

- Gibt es rechtliche oder anwendungsspezifische Anforderungen, durch die separate Domänen im Forest erforderlich sind?

Sobald Sie die Anforderungen im Hinblick auf „Autonomie und Isolation“ dokumentiert haben, kann das Design-Team die Forests, Domänen und GPOs in Abstimmung auf den Bedarf der jeweiligen Teams oder Organisationen aufbauen.

Wie viele Forests sind eigentlich erforderlich?

In einigen Fällen kann es notwendig sein, je nach Autonomie- oder Isolationsbedarf separate Active Directory Forests einzurichten. Das Hinzufügen von zusätzlichen Forests steigert die Komplexität der Verwaltung der AD-Struktur exponentiell. Es sind andere Aspekte zu berücksichtigen, wenn Sie sich entscheiden, einen weiteren Forest zu Ihrer AD-Struktur hinzuzufügen:

- Können Sie die gewünschte Isolation erreichen, ohne einen zweiten Forest anzulegen?

- Verstehen alle Betroffenen, was mit einem separaten Forest verbunden ist?

- Zwei separate Forests zu verwalten bedeutet, dass Sie die Anzahl Ihrer Anwendungsserver und Ihre IT-Kosten verdoppeln.

- Verfügen Sie über Ressourcen für die Verwaltung eines weiteren Forests?

- Ein einziges IT-Team könnte nicht beide AD-Forests verwalten. Sicherheitsexperten empfehlen ein (1) IT-Team pro Forest, um die Aufgaben aufteilen zu können.

- Als Best Practice gilt es, neue oder übernommene Domänen in einen einzigen AD-Forest zu überführen.

Active Directory-Design mit einem Forest vs. mit mehreren Forests

Ein einziger AD-Forest ist langfristig eine einfachere Lösung und wird im Allgemeinen als Best Practice empfohlen. Mithilfe von GPOs, festen Daten-Eigentümern und einem Berechtigungsmodell nach dem Prinzip der notwendigsten Berechtigung lässt sich eine sichere Umgebung ohne zusätzlichen Aufwand für einen zweiten AD-Forest mit mehreren Domänen einrichten.

Mit mehreren Forests ergibt sich eine zusätzliche Sicherheitsebene für die beiden Domänen, aber auch die IT-Kosten steigen signifikant. Mehrere Forest verschaffen Ihnen nicht automatisch mehr Sicherheit. Sie müssen weiterhin für jeden Forest Berechtigungen und GPOs ordnungsgemäß konfigurieren.

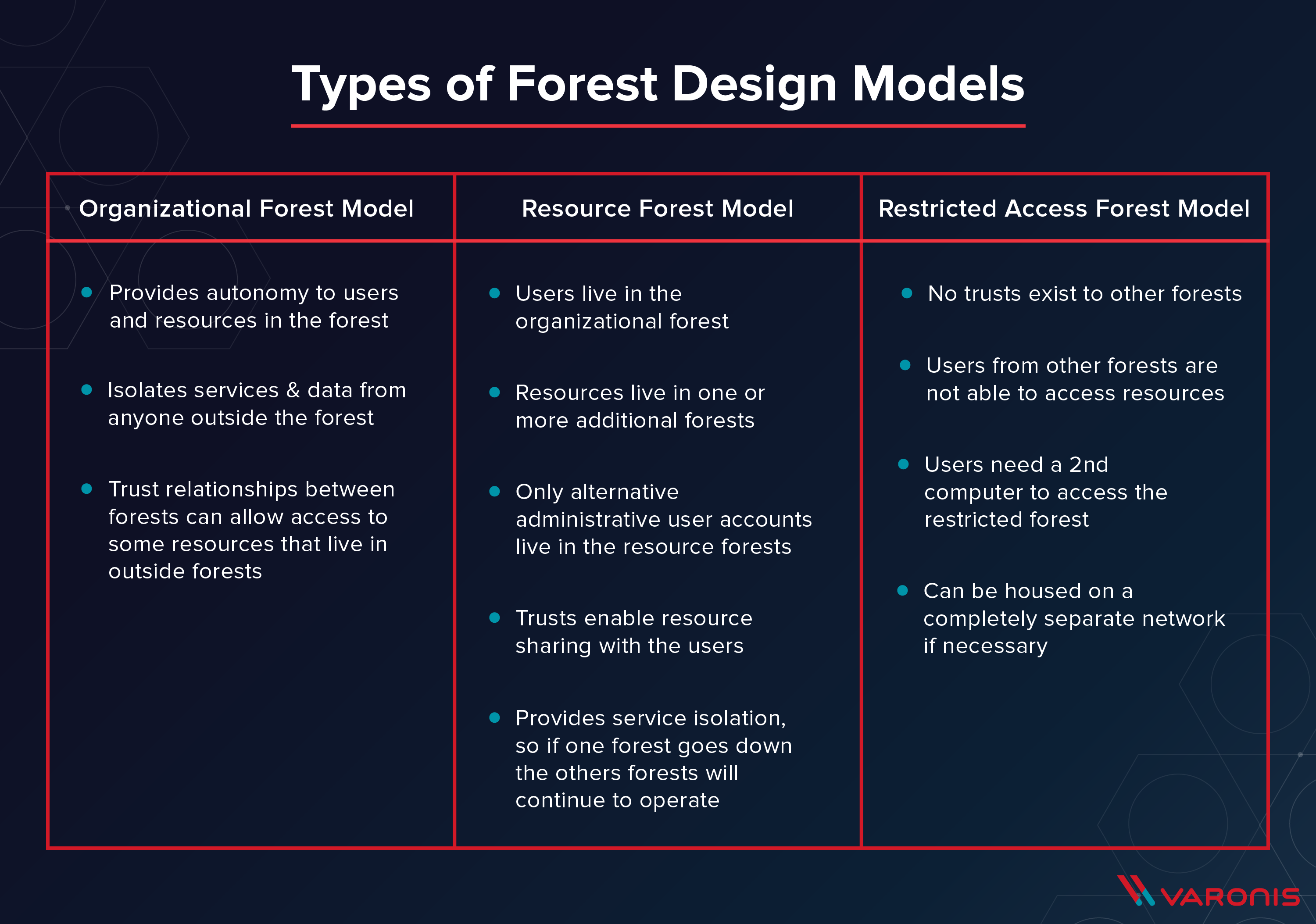

Modelle für das Forest-Design

Es gibt drei primäre Methoden für das Design eines AD-Forests: Sie können diese Designs in Abhängigkeit vom Sicherheitsbedarf Ihrer Organisation mischen und zusammenstellen. Jedes Active Directory hat mindestens einen AD-Forest, und es gibt Fälle, in denen mehrere AD-Forest nötig sind, um die Geschäfts- und Sicherheitsanforderungen zu befriedigen. Hier gibt es einige unterschiedliche Forest-Modelle. Jedes Modell bietet hier eigene Vor- und Nachteile und eignet sich für jeweils eigene Anwendungsfälle.

Organizational Forest-Modell

In einem Organizational Forest werden Benutzerkonten und Ressourcen gemeinsam gespeichert und verwaltet. Das ist die Standardkonfiguration.

Eigenschaften eines Organizational Forest-Modells:

- Bietet Autonomie für die Benutzer und Ressourcen im Forest.

- Isoliert Dienste und Daten von Personen, die nicht zum Forest gehören.

- Trust-Beziehungen zwischen Forests können Zugriffsberechtigungen für einige Ressourcen von außerhalb des Forests vorsehen.

Resource Forest-Modell

Ein Resource Forest teilt Benutzerkonten und Ressourcen auf separate Forests auf. Diese Konfiguration eignet sich dafür, ein Produktions- oder geschäftskritisches System vom primären Forest zu trennen, so dass bei Problemen in einem Forest der Betrieb im anderen Forest ungestört weiterlaufen kann.

Eigenschaften eines Resource Forest-Modells:

- Die Benutzer sind im Organizational Forest angesiedelt.

- Ressourcen werden in mindestens einem zusätzlichen Forest angelegt.

- Im Resource Forest gibt es ansonsten nur alternative administrative Benutzerkonten.

- Durch Trust-Verhältnisse werden den Benutzern die Ressourcen zugänglich gemacht.

- Bei diesem Modell werden Dienste isoliert, so dass bei einem Ausfall des einen Forests die anderen weiterhin in Betrieb bleiben.

Restricted Access Forest-Modell

Bei einem Restricted Access Forest sind die, in ihm enthaltenen Benutzer und Ressourcen, vollständig von anderen Forests isoliert. Diese Konfiguration würden Sie verwenden, um Daten komplett zu sichern und die Benutzer auf bestimmte Datensätze zu beschränken.

Eigenschaften eines Restricted Access Forest-Modells:

- Keine Trust-Beziehungen zu anderen Forests

- Benutzer aus anderen Forests können nicht auf die Ressourcen im Restricted Access Forest zugreifen

- Benutzer benötigen für den Zugriff auf den Restricted Access Forest einen zweiten Computer

- Kann bei Bedarf in einem komplett abgetrennten Netzwerk eingerichtet werden

Best Practices bei Active Directory Forests

AD-Forests gibt es etwa seit dem Jahr 2000, weshalb viele verschiedene Theorien bezüglich der optimalen Konfiguration von Active Directory und Forests im Umlauf sind. Zu den aktuellen Best Practices gehören:

- Konsolidieren Sie die Struktur möglichst zu einem Forest.

- Sichern Sie Ressourcen und Daten mit GPO und arbeiten Sie mit dem Prinzip der notwendigsten Berechtigung.

- Verwenden Sie GPOs, um die Fähigkeit von Benutzern zum Anlegen neuer Ordner außerhalb festgelegter Prozesse weiter einzuschränken. Das Prinzip der notwendigsten Berechtigung.

- Richten Sie ein zweites Admin-Konto für Ihre Domain-Admins ein, das diese nur verwenden, wenn der Change-Management-Prozess das vorgibt.

- Wenn Sie mehrere, mit Trust-Beziehungen untereinander verbundene Forests, haben, sollten Sie eine Konsolidierung in Erwägung ziehen.

- Wenn Sie einen Restricted Access Forest einrichten müssen, achten Sie bitte unbedingt darauf, dass dieser wirklich eingeschränkt ist. So sicher wir einen primären Forest auch halten mögen – ein Restricted Access Forest sollte ein wahres „Fort Knox“ sein: Errichten Sie eine unüberwindbare Mauer um ihn herum und halten Sie diese jederzeit aufrecht.

Wenn man das Active Directory mit den Schlüsseln zu einem Königreich vergleicht, dann ist der AD-Forest der Schlüsselring für eine Reihe dieser Schlüssel: Um Datenschutzverletzungen zu verhindern und die Anzahl von Sicherheitslücken zu minimieren, ist es nicht nur wichtig, das Active Directory zu schützen, sondern es auch wirklich zu verstehen, wie der AD-Forest zu konfigurieren und verwalten ist.

Möchten Sie mehr darüber erfahren, wie das Active Directory– unabhängig von der Anzahl der AD-Forests, die Sie haben, zu schützen ist? Informieren Sie sich über 5 FSMO-Rollen im Active Directory und die Unterschiede zwischen AD für Windows und Azure Active Directory. Bevorzugen Sie die Informationen in Audio-/Video-Format? Kein Problem: Schauen Sie sich unser On-Demand-Webinar 4 Tipps zur Sicherung des Active Directory an.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Michael Buckbee

Michael hat als Systemadministrator und Softwareentwickler für Startups im Silicon Valley, die US Navy und alles dazwischen gearbeitet.

-1.png)