Das Ziel erfolgreicher Cyberangriffe besteht nicht nur darin, einen Fuß in die Tür eines arglosen Unternehmens zu kriegen. Um wirklichen Nutzen zu bringen, muss der Angreifer in der Zielumgebung Persistenz etablieren, mit infizierten oder kompromittierten Geräten innerhalb des Netzwerks kommunizieren und potenziell sensible Daten exfiltrieren. Der Schlüssel für all diese Aufgaben ist eine robuste Command-and-Control-Infrastruktur, die auch als „C2“ bezeichnet wird. Was ist C2? In diesem Beitrag werden wir diese Frage beantworten und uns anschauen, wie Angreifer solche verdeckten Kommunikationskanäle nutzen, um fortschrittliche Angriffe durchzuführen. Wir gehen auch darauf ein, wie man C2-basierte Angriffe erkennt und sich davor schützt.

Laden Sie unser Whitepaper zur Sicherheitsanalyse herunter

Was ist C2?

Command-and-Control-Infrastruktur, auch als C2 oder C&C bezeichnet, ist eine Reihe von Tools und Techniken, mit denen Angreifer die Kommunikation mit kompromittierten Geräten nach einem erfolgreichen Angriff bewerkstelligen. Die spezifischen Mechanismen unterscheiden sich je nach Angriff enorm, aber C2 besteht im Allgemeinen aus einem oder mehreren verdeckten Kommunikationskanälen zwischen Geräten in der Zielorganisation und einer Plattform, die der Angreifer kontrolliert. Diese Kommunikationskanäle werden verwendet, um Anweisungen an die kompromittierten Geräte zu senden, zusätzliche bösartige Nutzlasten herunterzuladen und gestohlene Daten zurück zum Angreifer zu leiten.

C2 gibt es in vielen verschiedenen Formen. Zum Zeitpunkt dieses Artikels führt das MITRE ATT&CK Framework 16 verschiedene Command-and-Control-Techniken auf, jeweils mit einer Reihe von Untertechniken, die bei vergangenen Cyberangriffen beobachtet wurden. Eine gängige Strategie besteht darin, sich unauffällig unter legitimen Datenverkehr in der Zielorganisation zu mischen, z. B. HTTP/HTTPS oder DNS. Angreifer können auch andere Maßnahmen ergreifen, um ihre C&C-Rückrufe zu verschleiern, beispielsweise durch Verschlüsselung oder durch ungewöhnliche Arten der Datenkodierung.

Command-and-Control-Plattformen können vollständig angepasste Lösungen oder Standardprodukte sein. Zu den beliebten Plattformen, die von Kriminellen und Penetrationstestern gleichermaßen verwendet werden, zählen Cobalt Strike, Covenant, Powershell Empire und Armitage.

Es gibt eine Reihe von Begriffen, die neben C2 oder C&C ebenfalls häufig vorkommen:

Was ist ein Zombie?

Ein Zombie ist ein Computer oder eine andere Art von verbundenem Gerät, das mit Malware infiziert wurde und ohne das Wissen oder die Zustimmung des Besitzers ferngesteuert werden kann. Während manche Viren, Trojaner und andere unerwünschte Programme bestimmte Aktionen ausführen, nachdem sie ein Gerät infiziert haben, dienen viele Arten von Malware in erster Linie dazu, einen Kanal zur C2-Infrastruktur des Angreifers zu öffnen. Solche „Zombie“-Rechner können dann gekapert werden, um beliebige Aufgaben auszuführen, vom Versand von Spam-E-Mails bis hin zur Teilnahme an umfassenden DDoS-Angriffen (Distributed Denial of Service).

Was ist ein Botnet?

Ein Botnet ist eine Ansammlung von Zombie-Rechnern, die für einen gemeinsamen illegalen Zweck genutzt werden. Dabei kann es sich um alle möglichen Aufgaben handeln, vom Minen von Kryptowährungen bis hin zu DDoS-Angriffen (Distributed Denial of Service), um eine Website offline zu nehmen. Botnets teilen in der Regel eine gemeinsame C2-Infrastruktur. Es ist auch üblich, dass Hacker den Zugang zu Botnets an andere Kriminelle verkaufen, in einem „Attack-as-a-Service“-Modell.

Was ist Beaconing?

Beaconing ist ein Prozess, bei dem ein infiziertes Gerät die Verbindung zur C2-Infrastruktur eines Angreifers herstellt, um nach Anweisungen oder zusätzlichen Nutzlasten zu suchen. Oft geschieht das in regelmäßigen Zeitabständen. Um nicht entdeckt zu werden, nehmen manche Malware-Typen das Beaconing in zufälligen Intervallen vor oder bleiben eine Zeit lang im Ruhezustand, bevor sie sich mit dem C2 verbinden.

Was können Hacker mit einer Command-and-Control-Infrastruktur tun?

Die meisten Organisationen verfügen über relativ effektive Perimeter-Schutzmaßnahmen, die es einem Angreifer erschweren, unbemerkt eine Verbindung von außen in das Netzwerk der Organisation herzustellen. Die ausgehende Kommunikation wird jedoch oft nicht so stark überwacht oder eingeschränkt. Das bedeutet, dass Malware, die über einen anderen Kanal – z. B. eine Phishing-E-Mail oder eine kompromittierte Website – eingeschleust wird, oft einen ausgehenden Kommunikationskanal etablieren kann, der sonst nicht möglich wäre. Mit diesem offenen Kanal kann ein Angreifer zusätzliche Aktionen durchführen, beispielsweise:

Die meisten Organisationen verfügen über relativ effektive Perimeter-Schutzmaßnahmen, die es einem Angreifer erschweren, unbemerkt eine Verbindung von außen in das Netzwerk der Organisation herzustellen. Die ausgehende Kommunikation wird jedoch oft nicht so stark überwacht oder eingeschränkt. Das bedeutet, dass Malware, die über einen anderen Kanal – z. B. eine Phishing-E-Mail oder eine kompromittierte Website – eingeschleust wird, oft einen ausgehenden Kommunikationskanal etablieren kann, der sonst nicht möglich wäre. Mit diesem offenen Kanal kann ein Angreifer zusätzliche Aktionen durchführen, beispielsweise:

Laterale Bewegung durch die Zielorganisation

Sobald ein Angreifer sich eine erste Position aufgebaut hat, versucht er in der Regel, sich lateral durch das gesamte Unternehmen zu bewegen. In der Regel verwendet er dazu seine C2-Kanäle, um Informationen über andere Hosts zurückzuschicken, die möglicherweise anfällig oder falsch konfiguriert sind. Der erste kompromittierte Rechner ist vielleicht kein wertvolles Ziel, aber er dient als Sprungbrett für den Zugriff auf sensiblere Teile des Netzwerks. Dieser Vorgang kann mehrmals wiederholt werden, bis der Angreifer Zugriff auf ein wertvolles Ziel wie einen Dateiserver oder Domänencontroller erhält.

Mehrphasige Angriffe

Die komplexesten Cyberangriffe setzen sich oft aus vielen einzelnen Schritten zusammen. Oft besteht die anfängliche Infektion aus einem „Dropper“ oder Downloader, der die Rückverbindung zur C2-Infrastruktur des Angreifers herstellt und zusätzliche schädliche Nutzlasten herunterlädt. Dank dieser modularen Architektur kann ein Angreifer Kampagnen durchführen, die sowohl weit verteilt als auch hoch konzentriert sind. Der Dropper kann Tausende von Unternehmen infizieren, sodass der Angreifer die Wahl hat und für die lukrativsten Ziele angepasste Malware für die zweite Phase erstellen kann. Auf diesem Modell baut auch eine ganze dezentralisierte Cyberkriminalitätsbranche auf. So kann zum Beispiel eine Erstzugriffsgruppe einer Ransomware-Bande den Zugang zu einem Hauptziel wie einer Bank oder einem Krankenhaus verkaufen.

Exfiltration von Daten

C2-Kanäle sind oft bidirektional. Das bedeutet, dass ein Angreifer zusätzlich zum Senden von Anweisungen an kompromittierte Hosts auch Daten aus der Zielumgebung herunterladen oder „exfiltrieren“ kann. Bei den gestohlenen Daten kann es sich um alles Mögliche handeln, von geheimen militärischen Dokumenten bis hin zu Kreditkartennummern oder personenbezogenen Daten – je nach Zielorganisation. Zunehmend nutzen Ransomware-Banden die Datenexfiltration als zusätzliche Taktik, um ihre Ziele zu erpressen. Selbst wenn die Organisation Daten aus Backups wiederherstellen kann, drohen die Kriminellen mit der Herausgabe gestohlener oder womöglich unangenehmer Informationen.

Andere Anwendungsfälle

Wie bereits erwähnt werden Botnets häufig verwendet, um DDoS-Angriffe gegen Websites und andere Dienste durchzuführen. Die Anweisungen, welche Websites angegriffen werden sollen, werden über C2 übermittelt. Auch andere Arten von Anweisungen können über C2 an Zombie-Rechner ausgegeben werden. Zum Beispiel wurden große Krypto-Mining-Botnets identifiziert. In der Theorie wurden auch noch exotischere Zwecke identifiziert, in denen beispielsweise C2-Befehle zur Wahlmanipulation oder zur Manipulation von Energiemärkten verwendet werden.

Command-and-Control-Modelle

Obwohl es eine Vielzahl von Optionen für die Implementierung von C2 gibt, richtet sich die Architektur zwischen Malware und C2-Plattform in der Regel nach einem der folgenden Modelle:

Zentralisiert

Ein zentralisiertes Command-and-Control-Modell funktioniert ähnlich wie die herkömmliche Client-Server-Beziehung. Ein Malware-„Client“ stellt die Verbindung zu einem C2-Server her und sucht nach Anweisungen. In der Praxis ist die serverseitige Infrastruktur eines Angreifers oftmals weitaus komplexer als ein einzelner Server. Sie kann Redirectoren, Load Balancer und Abwehrmaßnahmen zur Erkennung von Sicherheitsforschern und Strafverfolgungsbehörden umfassen. Public-Cloud-Dienste und Content Delivery Networks (CDNs) werden häufig zum Hosten oder Verschleiern von C2-Aktivitäten verwendet. Auch kommt es häufig vor, dass Hacker legitime Websites kompromittieren und sie ohne das Wissen des Eigentümers zum Hosten von Command-and-Control-Servern verwenden.

C2-Aktivitäten werden oft relativ schnell entdeckt, und die mit einer Kampagne assoziierten Domänen und Server können innerhalb weniger Stunden nach ihrer ersten Verwendung entfernt werden. Um dem entgegenzuwirken, wird moderne Malware oft mit einer Liste vieler verschiedener C2-Server programmiert, die sie zu erreichen versucht. Die raffiniertesten Angriffe verwenden außerdem zusätzliche Verschleierungsebenen. So wurde bereits beobachtet, wie Malware eine Liste von C2-Servern aus in Fotos eingebetteten GPS-Koordinaten und aus Kommentaren auf Instagram abruft.

Peer-to-Peer (P2P)

In einem P2P-C&C-Modell werden Command-and-Control-Anweisungen dezentral bereitgestellt, wobei die Mitglieder eines Botnets Nachrichten untereinander weiterleiten. Manche der Bots fungieren zwar weiterhin als Server, aber es gibt keinen zentralen oder „Master“-Knoten. Dadurch ist es deutlich schwieriger, die Infrastruktur unschädlich zu machen, als bei einem zentralisierten Modell. Es ist jedoch auch für den Angreifer schwieriger, Anweisungen an das gesamte Botnet auszugeben. P2P-Netzwerke werden manchmal als Fallback-Mechanismus verwendet, falls der primäre C2-Kanal unterbrochen wird.

Out-of-Band und zufallsbasiert

In der Vergangenheit wurde bereits eine Reihe ungewöhnlicher Techniken für den Versand von Anweisungen an infizierte Hosts beobachtet. Hacker haben Social-Media-Plattformen ausgiebig als unkonventionelle C2-Plattformen genutzt, da sie selten blockiert werden. Ein Projekt namens Twittor zielt darauf ab, eine voll funktionsfähige Command-and-Control-Infrastruktur bereitzustellen, die nur direkte Nachrichten auf Twitter verwendet. Es wurde auch beobachtet, dass Hacker Gmail, IRC-Chaträume und sogar Pinterest nutzen, um C&C-Nachrichten an kompromittierte Hosts zu senden. Ebenso gibt es die Theorie, dass die Command-and-Control-Infrastruktur völlig zufällig sein kann, wobei ein Angreifer große Teile des Internets scannt und hofft, einen infizierten Host zu finden.

Erkennen und Verhindern von Command-and-Control-Datenverkehr

C2-Datenverkehr gilt als schwer zu erkennen, da Angreifer alles daran setzen, nicht bemerkt zu werden. Für Sicherheitsexperten bietet sich jedoch eine enorme Chance, da sich durch Unterbrechung des C2-Datenverkehrs verhindern lässt, dass sich eine Malware-Infektion zu einem schwerwiegenderen Vorfall wie einem Datenleck entwickelt. Tatsächlich wurden viele groß angelegte Cyberangriffe zuerst entdeckt, als Sicherheitsforscher C2-Aktivitäten feststellten. Im Folgenden finden Sie einige allgemeine Techniken zur Erkennung und Prävention von Command-and-Control-Datenverkehr in Ihrem eigenen Netzwerk:

Überwachung und Filterung ausgehenden Datenverkehrs

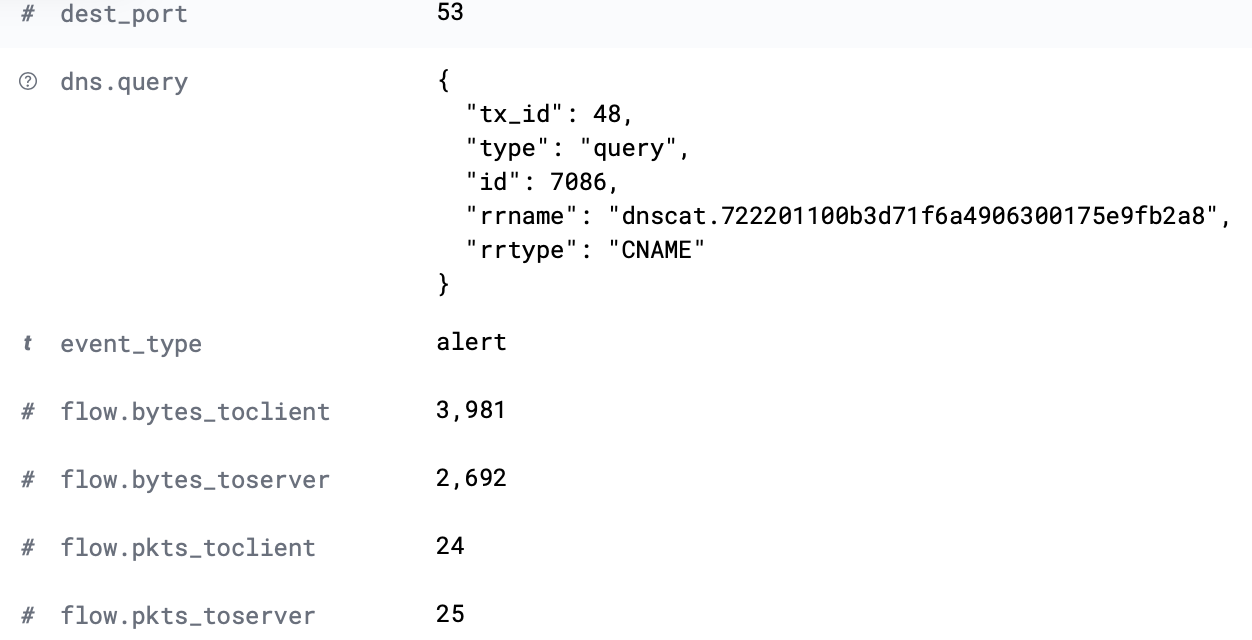

Viele Unternehmen schenken dem Datenverkehr, der ihr Netzwerk verlässt, wenig Aufmerksamkeit und konzentrieren sich stattdessen auf Bedrohungen im eingehenden Datenverkehr. Dieser Mangel an Bewusstsein erleichtert die Command-and-Control-Aktivitäten von Angreifern. Sorgfältig ausgearbeitete ausgehende Firewall-Regeln können dazu beitragen, dass Angreifer keine verdeckten Kommunikationskanäle öffnen können. Beispielsweise lässt sich die Gefahr von DNS-Tunneling verringern, indem die ausgehenden DNS-Anfragen ausschließlich auf Server beschränkt werden, die die Organisation kontrolliert. Mithilfe von Proxies kann der ausgehende Web-Datenverkehr inspiziert werden, wobei die Benutzer jedoch darauf achten müssen, die SSL/TLS-Inspektion zu konfigurieren, da Angreifer gerne Verschlüsselung nutzen (wie auch der Rest des Internets). DNS-Filterdienste können verwendet werden, um C2-Rückrufe zu verdächtigen oder neu registrierten Domains zu verhindern.

Ausschau halten nach Beacons

Beacons können ein verräterisches Zeichen für Command-and-Control-Aktivitäten in Ihrem Netzwerk sein, sind jedoch oft schwer zu erkennen. Die meisten IDS/IPS-Lösungen erkennen Beacons, die mit Standard-Frameworks wie Metasploit und Cobalt Strike verbunden sind. Diese können jedoch von Angreifern leicht angepasst werden, um die Erkennung zu erschweren. Für eine tiefergehende Analyse des Netzwerkverkehrs (NTA, Network Traffic Analysis) kann ein Tool wie RITA verwendet werden. In manchen Fällen gehen Bedrohungsjagd-Teams so weit, dass sie Packet-Dumps manuell mit einem Tool wie Wireshark oder tcpdump untersuchen.

Protokollierung und Überprüfung

Das Erfassen von Protokolldateien aus so vielen Quellen wie möglich ist entscheidend bei der Suche nach Anzeichen von Command-and-Control-Datenverkehr. Oft ist eine eingehende Analyse erforderlich, um zwischen C2-Datenverkehr und legitimen Anwendungen zu unterscheiden. Sicherheitsanalysten müssen möglicherweise nach ungewöhnlichen Mustern suchen, die Nutzlast scheinbar gutartiger HTTPS- oder DNS-Anfragen überprüfen und andere Arten von statistischen Analysen durchführen. Je größer die Menge an Informationen, mit denen der Analyst oder Bedrohungsjäger arbeiten kann, desto besser. Remote-Protokollierung und SIEM-Lösungen können bei dieser Aufgabe helfen.

Korrelieren von Daten aus mehreren Quellen

Das Ziel einer Command-and-Control-Infrastruktur liegt darin, eine bestimmte Aktion durchzuführen, z. B. auf wichtige Dateien zuzugreifen oder weitere Hosts zu infizieren. Die Jagd nach C&C-Aktivitäten – sowohl aus der Daten- als auch aus der Netzwerkperspektive – erhöht die Wahrscheinlichkeit, dass gut getarnte Cyberangriffe entdeckt werden. Genau diesen Ansatz verfolgt Varonis Edge und verschafft Ihnen die nötige Transparenz, um alles erkennen zu können, von Insider-Bedrohungen bis hin zu APT-Gruppen.

FAZIT

Command-and-Control-Infrastruktur ist für Angreifer von entscheidender Bedeutung – und stellt eine Gelegenheit für Sicherheitsexperten dar. Das Blockieren des C&C-Datenverkehrs oder die Zerschlagung der C2-Infrastruktur eines Angreifers kann einen laufenden Cyberangriff stoppen. Der Kampf gegen C2 sollte nie der alleinige Fokus einer Organisation, sondern immer Teil eines größeren Informationssicherheitsprogramms sein. Dazu gehören auch gute „Cyberhygiene“-Praktiken, Sicherheitsschulungen für Mitarbeiter und gut durchdachte Richtlinien und Verfahren. Diese Schritte können einen großen Beitrag dazu leisten, die Gefahren einer Command-and-Control-Infrastruktur zu reduzieren.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Robert Grimmick

Robert ist ein IT- und Cybersicherheitsberater in Südkalifornien. Er informiert sich gerne über die neuesten Bedrohungen der Computersicherheit.

-1.png)