Der Gruppenrichtlinien-Editor ist ein Administrationstool von Windows, mit dem Benutzer viele wichtige Einstellungen auf ihren Computern oder im Netzwerk konfigurieren können. Administratoren können Passwortanforderungen festlegen, beim Systemstart gestartete Programme definieren und konfigurieren, welche Anwendungen oder Einstellungen andere Benutzer selbstständig ändern können. Dieser Blog wird sich hauptsächlich mit der Windows 10-Version des Gruppenrichtlinien-Editors (gpedit) befassen, aber Sie finden ihn auch in Windows 7, 8 und Windows Server 2003 und höher.

Entdecken Sie Ihre Schwachstellen und stärken Sie Ihre Resilienz: Führen Sie einen kostenlosen Ransomware-Bereitschaftstest durch

Fünf Möglichkeiten für den Zugriff auf den lokalen Gruppenrichtlinien-Editor

Es gibt viele verschiedene Möglichkeiten, um den lokalen Gruppenrichtlinien-Editor aufzurufen. Funden Sie heraus, welche Ihnen am besten liegt.

Öffnen des lokalen Gruppenrichtlinien-Editors über „Ausführen“

- Öffnen Sie die Suche in der Symbolleiste und geben „Ausführen“ ein oder wählen Sie „Ausführen“ über Ihr Start-Menü.

- Tippen Sie in die Befehlszeile von Ausführen „gpedit.msc“ ein und klicken dann auf OK.

Öffnen des lokalen Gruppenrichtlinien-Editors über die Suche

- Öffnen Sie die Suche in der Symbolleiste.

- Geben Sie „gpedit“ ein und klicken auf „Gruppenrichtlinie bearbeiten“.

Öffnen des lokalen Gruppenrichtlinien-Editors über die Befehlszeile

- Geben Sie in der Befehlszeile „gpedit.msc“ ein und drücken die Eingabetaste.

Öffnen des lokalen Gruppenrichtlinien-Editors über die PowerShell

- Geben Sie in der PowerShell „gpedit.msc“ ein und drücken die Eingabetaste.

Wenn Sie möchten, können Sie auch PowerShell verwenden, um Änderungen an lokalen GPOs vorzunehmen, ohne die Benutzeroberfläche zu nutzen.

Öffnen Sie den Editor für lokale Gruppenrichtlinien im Startmenü der Systemsteuerung.

- Öffnen Sie die Systemsteuerung über das Startmenü.

- Klicken Sie auf das Windows-Symbol in der Symbolleiste und dann auf das Widgetsymbol für Einstellungen.

- Beginnen Sie, „Gruppenrichtlinie“ oder „gpedit“ einzugeben, und klicken Sie auf die Option „Gruppenrichtlinie bearbeiten“.

Komponenten des Editors für lokale Gruppenrichtlinien

Nachdem Sie nun gpedit gestartet haben, sollten Sie ein paar wichtige Details wissen, bevor Sie beginnen, Änderungen vorzunehmen. Gruppenrichtlinien sind hierarchisch aufgebaut, was bedeutet, dass eine übergeordnete Gruppenrichtlinie – z. B. eine Gruppenrichtlinie auf Domänenebene – Vorrang gegenüber lokalen Richtlinien hat.

Gruppenrichtlinien werden bei jeder Anmeldung in der selben Reihenfolge verarbeitet – zuerst lokale Richtlinien, dann die auf Standortebene, dann die für die Domain und letztlich die der Organisationseinheit (Organizational Unit, OU). OE-Richtlinien überschreiben alle anderen, was sich abwärts durch die Kette fortsetzt.

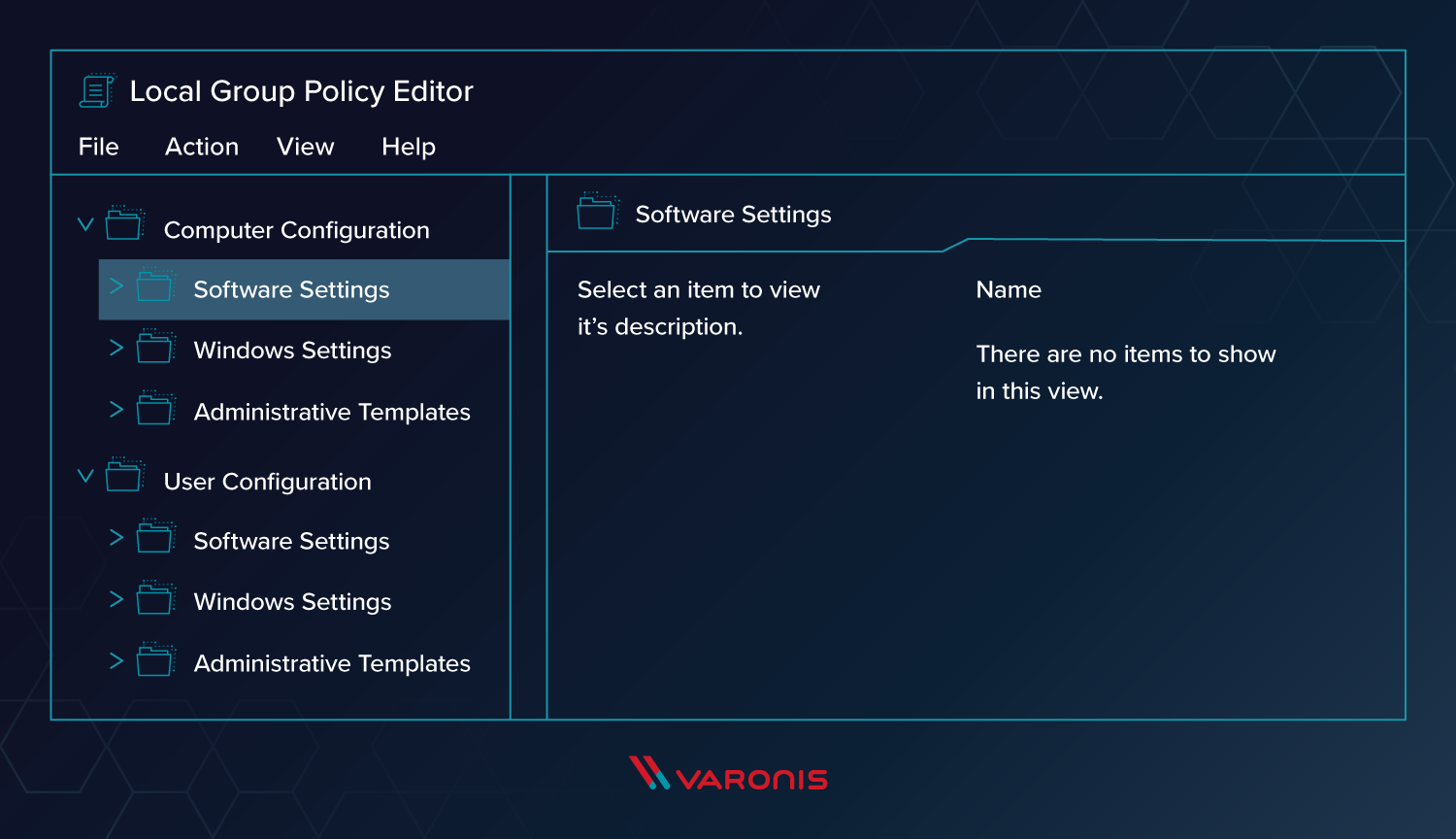

Gruppenrichtlinien gibt es in zwei Hauptkategorien: Computer und Benutzer. Sie sind im linken Teilfenster des gpedit-Fensters zu finden.

Computerkonfiguration: Diese Richtlinien gelten für den lokalen Computer und ändern sich nicht in Abhängigkeit des Benutzers.

Benutzerkonfiguration: Diese Richtlinien gelten für Benutzer auf dem lokalen Computer und danach für alle neuen Benutzer auf diesem lokalen Computer.

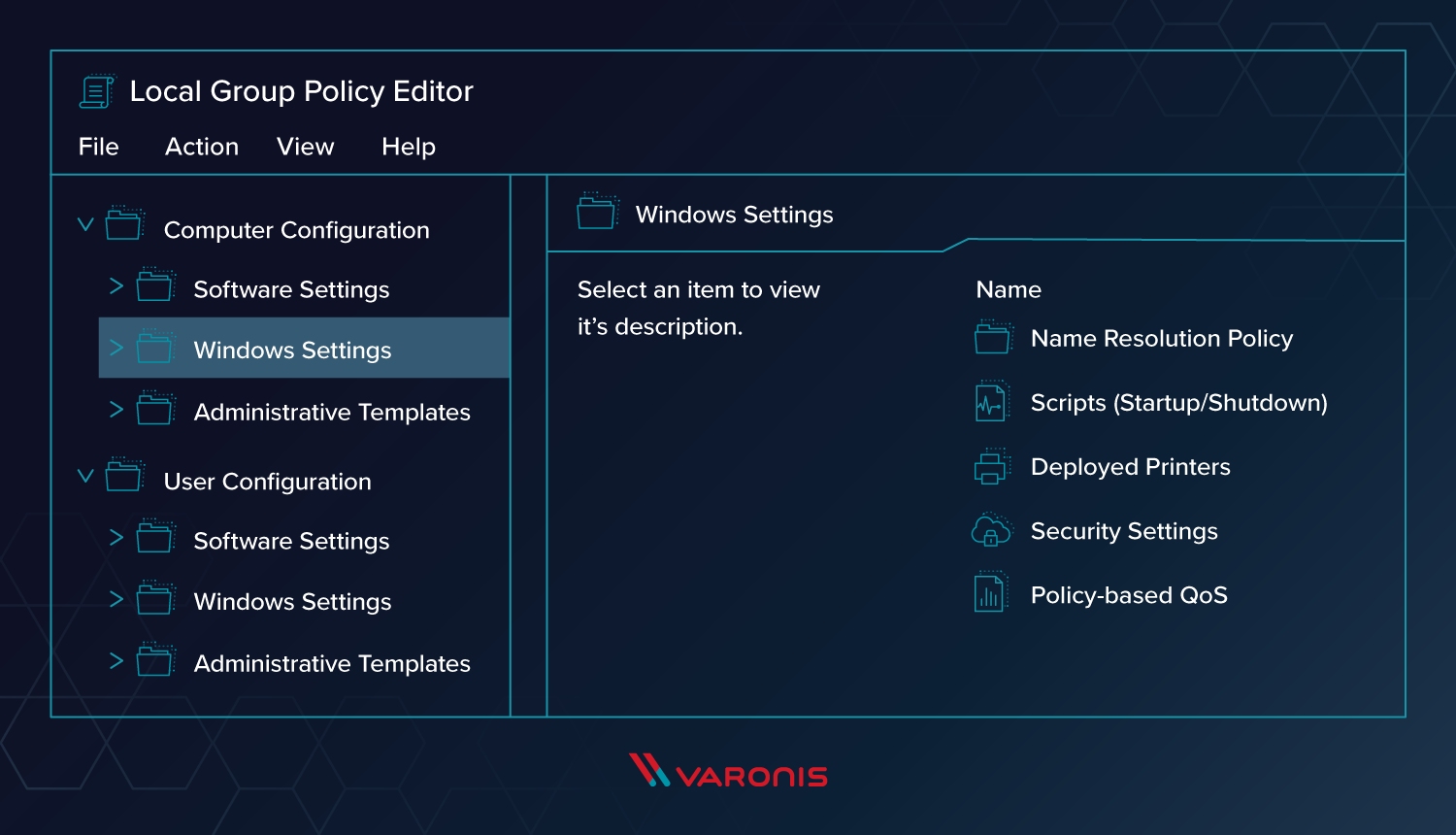

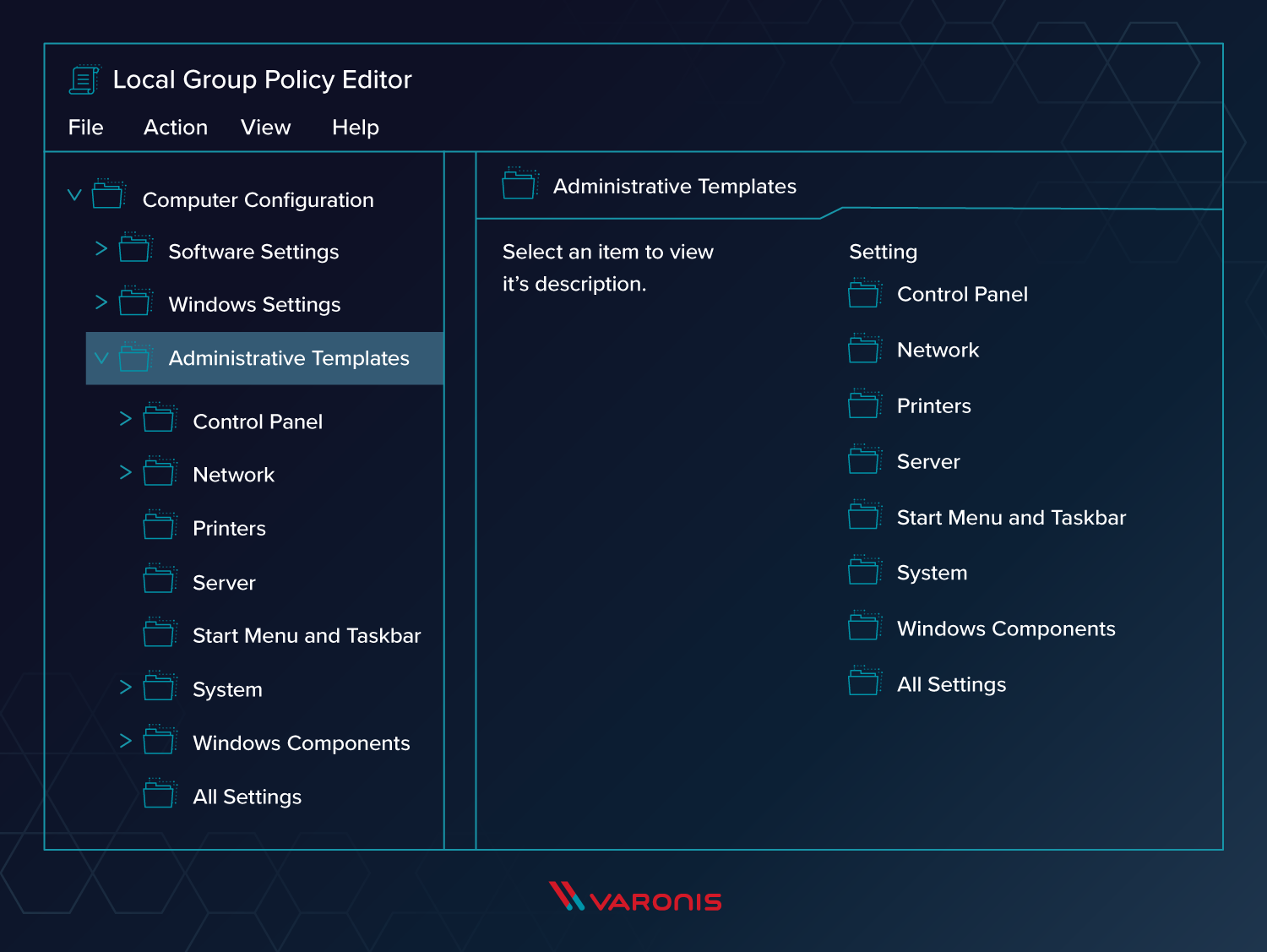

Diese beiden Hauptkategorien werden weiter in Unterkategorien unterteilt:

Software-Einstellungen: Software-Einstellungen enthalten software-spezifische Gruppenrichtlinien. Diese Einstellung ist standardmäßig leer.

Windows-Einstellungen: Die Windows-Einstellungen enthalten lokale Sicherheitseinstellungen. Änderungen in dieser Kategorie können Sie auch mit Anmeldungs- oder Administrationsskripten durchführen.

Administrative Vorlagen: Administrative Vorlagen können auf vielfältige Weise steuern, wie sich der lokale Computer verhält. Über diese Richtlinien kann geändert werden, wie die Systemsteuerung angezeigt wird, welche Drucker verfügbar sind, welche Optionen im Startmenü angezeigt werden und vieles mehr.

Was Sie mit dem Gruppenrichtlinien-Editor tun können

Tatsächlich ist eher die Frage, was man mit gpedit nicht machen kann! Sie können mit ihm alles tun, von der Einrichtung eines Desktophintergrunds über die Deaktivierung von Diensten bis hin zur Entfernung des Explorers aus dem Standardstartmenü. Gruppenrichtlinien steuern, welche Netzwerkprotokollversionen verfügbar sind und setzen Passwortregeln durch. Das IT-Sicherheitsteam in einem Unternehmen kann erheblichen Nutzen aus der Einrichtung und Einhaltung einer strengen Gruppenrichtlinie ziehen. Hier sind einige Beispiele für Gruppenrichtlinien, die gut für die IT-Sicherheit sind:

- Deaktivieren von Wechselmedien wie USB-Laufwerken.

- Deaktivieren von TLS 1.0, um die Verwendung sicherer Protokolle zu erzwingen.

- Einschränken der Einstellungen, die ein Benutzer über die Systemsteuerung ändern kann. Lassen Sie sie Dinge wie die Bildschirmauflösung ändern, aber keine VPN-Einstellungen.

- Festlegen eines guten von der Firma genehmigten Hintergrundbildes und deaktivieren der Möglichkeit für den Benutzer, es zu ändern.

- Verhindern des Zugriffs auf gpedit durch den Benutzer, um eine der oben genannten Einstellungen zu ändern.

Das sind nur einige Beispiele dafür, wie ein IT-Sicherheitsteam Gruppenrichtlinien nutzen kann. Wenn das IT-Team diese Richtlinien auf OU- oder Domainenebene festlegt, können die Benutzer sie nicht ändern, ohne dass der Administrator es genehmigt.

So konfigurieren Sie eine Sicherheitsrichtlinieneinstellung mit der Editor-Konsole für lokalen Gruppenrichtlinien

Sobald Sie eine Vorstellung davon haben, welche GPOs Sie festlegen möchten, ist es ziemlich einfach, die Änderungen mit gpedit vorzunehmen.

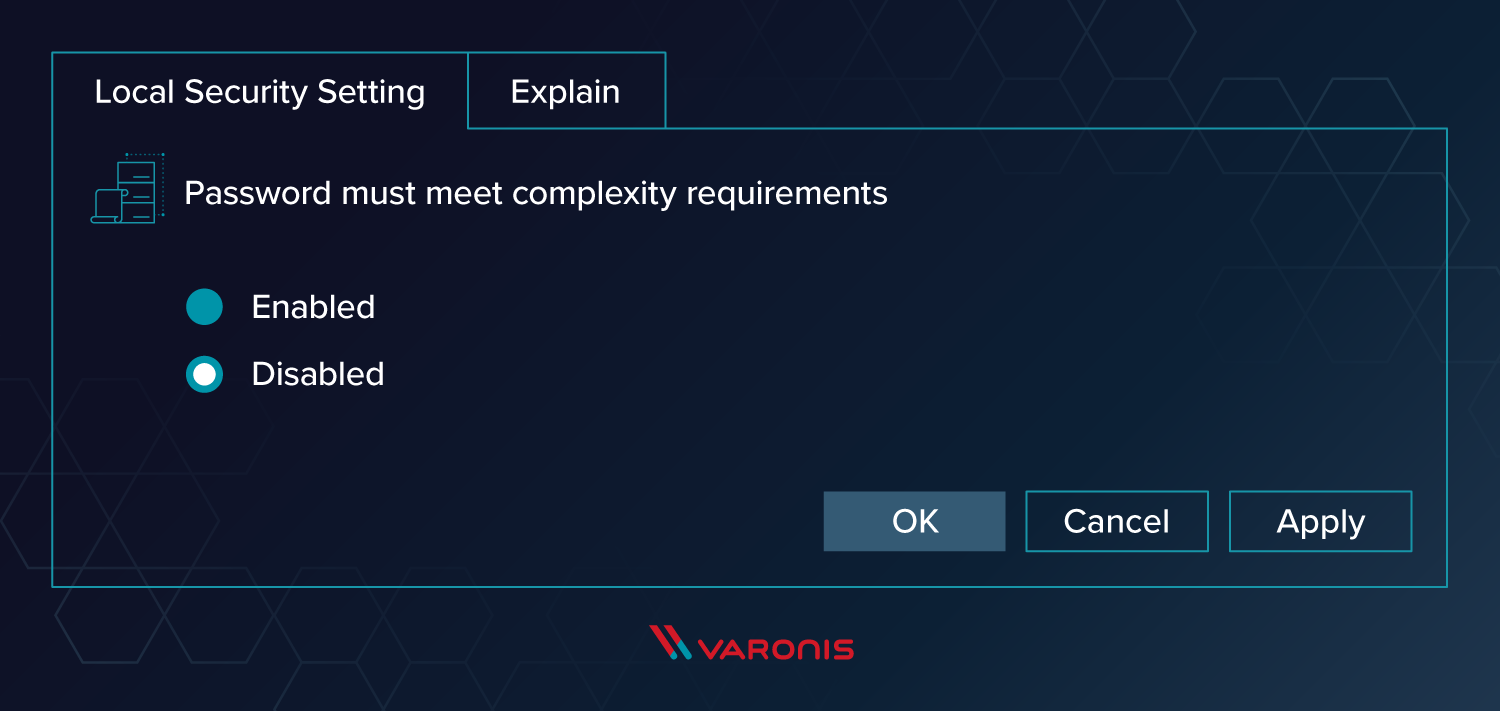

Schauen wir uns schnelle eine Passworteinstellung an, die wir ändern können:

- Klicken Sie in gpedit auf Windows-Einstellungen, dann auf Kontoeinstellungen und danach auf Kennwortrichtlinie.

- Wählen Sie die Option für „Passwort muss den Komplexitätsanforderungen entsprechen“.

- Wenn Sie über Administratorrechte zur Änderung dieser Einstellung verfügen, können Sie auf die Schaltfläche neben „Aktivieren“ und dann auf Übernehmen klicken. (Anm. Varonis verfügt über eine sehr solide IT-Sicherheitsrichtlinie, weil das natürlich so sein muss.)

So verwenden Sie PowerShell zur Verwaltung von Gruppenrichtlinien

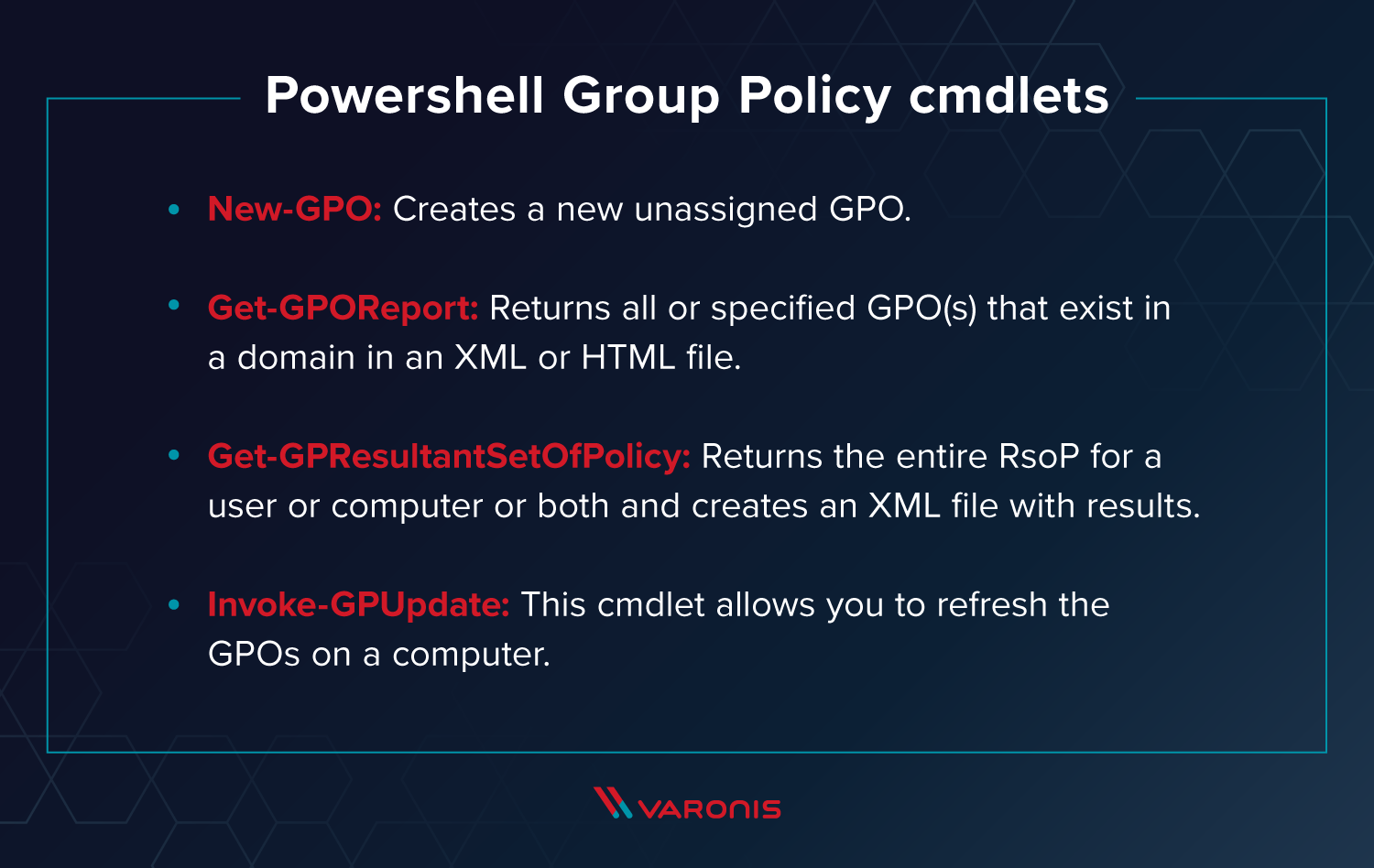

Viele Sysadmins wechseln für Änderungen an Gruppenrichtlinien zu PowerShell anstelle der grafischen Benutzeroberfläche. Um Ihnen den Einstieg zu erleichtern, finden Sie hier einige der PowerShell grouppolicy-Cmdlets.

- New-GPO: Dieses Cmdlet erstellt eine neue, nicht zugewiesene GPO. Sie können einen Namen, Eigentümer, eine Domain und weitere Parameter an die neue GPO übergeben.

- Get-GPOReport: Dieses Cmdlet gibt alle oder die angegebenen GPO(s), die in einer Domain vorhanden sind, als XML- oder HTML-Datei zurück. Sehr nützlich für die Fehlersuche und Dokumentation.

- Get-GPResultantSetOfPolicy: Dieses Cmdlet gibt das gesamte Resultant Set of Policy (RsoP) für einen Benutzer oder Computer oder beides zurück und erstellt eine XML-Datei mit den Ergebnissen. Dieses Cmdlet eignet sich großartig zur Untersuchung von Problemen mit GPOs. Man könnte annehmen, dass eine Richtlinie auf einen bestimmten Wert gesetzt ist. Tatsächlich kann diese Richtlinie aber von einem anderen GPO überschrieben werden. Um herauszufinden, ob das geschehen ist, muss man die tatsächlichen Werte kennen, die auf einen Benutzer oder Computer angewendet werden.

- Invoke-GPUpdate: Mit diesem Cmdlet können Sie die GPOs auf einem Computer aktualisieren. Das ist dasselbe wie beim Ausführen von gpupdate.exe. Sie können mit dem Cmdlet die Aktualisierung so planen, dass sie zu einem bestimmten Zeitpunkt auf einem Remotecomputer erfolgt, was auch bedeutet, dass Sie ein Skript schreiben können, das bei Bedarf viele Aktualisierungen über Push durchführt.

Es gibt noch viel mehr Cmdlets im PowerShell-Objekt „grouppolicy“, aber diese vier sind besonders nützlich, um Vererbungsprobleme mit GPOs aufzuspüren und zu beheben.

PowerShell gehört zu den beliebtesten Tools von Hackern, und einer der beliebtesten Tricks ist die Aktiv ierung des lokalen Administratorkontos, das Sie zuvor sorgfältig deaktiviert hatten, um die Kontrolle über ein System für die weitere Infiltration oder Berechtigungseskalation zu erlangen.

Sie sollten unbedingt im Hinblick auf alle Änderungen der Gruppenrichtlinie das Active Directory überwachen – derartige Änderungen sind häufig die ersten Anzeichen bei APT-Angriffen, bei denen Hacker vorhaben, sich für eine Weile in Ihrem Netzwerk aufzuhalten und dabei unentdeckt zu bleiben. Varonis überwacht und korreliert die aktuelle Aktivität mit normalisierten Verhaltensmustern und leistungsfähigen Datensicherheits-Bedrohungsmodellen, um APT-Angriffe, Malware-Infektionen und Brute-Force-Angriffe zu erkennen, wozu auch Versuchen zum Ändern von GPOs gehören.

Weitere PowerShell-Tipps und -Tricks finden Sie in diesem PowerShell-Kurs von Adam Bertram! Er ist 3 CPE-Credits wert!

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Michael Buckbee

Michael hat als Systemadministrator und Softwareentwickler für Startups im Silicon Valley, die US Navy und alles dazwischen gearbeitet.

-1.png)