Es ist noch nicht allzu lange her, da haben wir uns an dieser Stelle damit beschäftigt wie es um die Sicherheit von Krankenhäusern und Patientendaten bestellt ist. Datenschutzvorfälle und Sicherheitsverstöße machten nicht nur in den USA, Großbritannien und anderen europäischen Ländern Schlagzeilen, es war auch eine Reihe von deutschen Kliniken und Institutionen betroffen. Gerne verbunden mit Ransomware, den inzwischen allgegenwärtigen Verschlüsselungstrojanern.

Die Mitarbeiter im Lukaskrankenhaus in Neuss hatten auf ihren Rechnern eine Schadsoftware entdeckt. Sie soll über eine E-Mail mit dem Betreff „Rechnung“ ins Netzwerk gelangt sein. Der Virus war zunächst nicht ganz einfach in den Griff zu bekommen, weil er etwa stündlich seinen Code änderte. Das System musste infolgedessen komplett herunter gefahren werden und die Mitarbeiter fast eine Woche lang über Stift, Fax und Papier kommunizieren. Zusätzlich fielen etwa 15 Prozent aller Operationen in der 540-Betten-Klinik aus.

Bereits Ende des letzten Jahres hatte Verizon einen neuen DBIR veröffentlicht, der sich insbesondere mit gefährdeten Daten im Gesundheitswesen beschäftigt. Der Report konzentriert sich auf die sogenannte „Protected Health Information“ (PHI).

Und nun der Ponemon Report. Kein Zweifel, was Ransomware anbelangt hat das Gesundheitswesen ein schwieriges Jahr hinter sich. Offensichtlich kämpft die Branche aber zusätzlich mit einer Vielzahl von Datenschutzverstößen. Das zumindest legen die jüngsten Studienergebnisse1 des Ponemon Institute zu diesem Thema nahe. Zu den Befragten gehörten 91 private und öffentliche Anbieter von Dienstleistungen im Gesundheitswesen, Krankenversicherungsunternehmen und Regierungsbehörden sowie 84 Geschäftspartner, unter ihnen Arzneimittelhersteller, weitere pharmazeutische Unternehmen, IT-Dienstleister, Adressen und Daten verarbeitende Firmen, Hersteller von medizinischen Geräten und Transkriptionsservices.

Fünf Ergebnisse der Studie sind dabei besonders erschreckend:

1. In den letzten beiden Jahren sind 89 % der befragten Unternehmen im Gesundheitswesen Opfer einer Datenschutzverletzung geworden. Innerhalb desselben Zeitraums sind beinahe die Hälfte von ihnen, 45 %, sogar Opfer von mehr als fünf Verstößen geworden.

2. Die Kosten, die diese Datenschutzverletzungen und ihre Folgen verursachen, sind beträchtlich: Geschätzte 6,2 Milliarden US-Dollar.

3. Die durchschnittlichen Kosten für eine Datenschutzverletzung innerhalb des Gesundheitswesens werden auf mehr als 2,2 Millionen US-Dollar geschätzt.

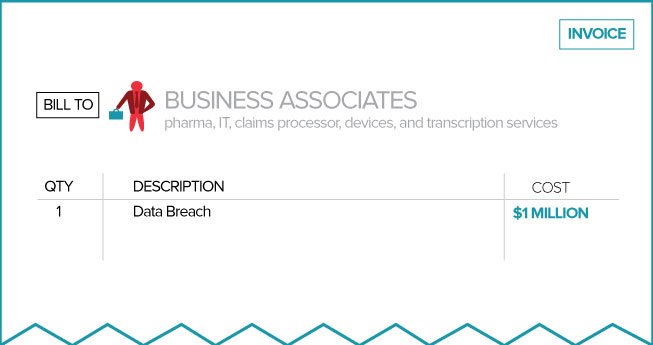

Die Folgekosten im Falle eines Datenschutzverstoßes betragen für Geschäftspartner im Durchschnitt mehr als 1 Million US-Dollar.

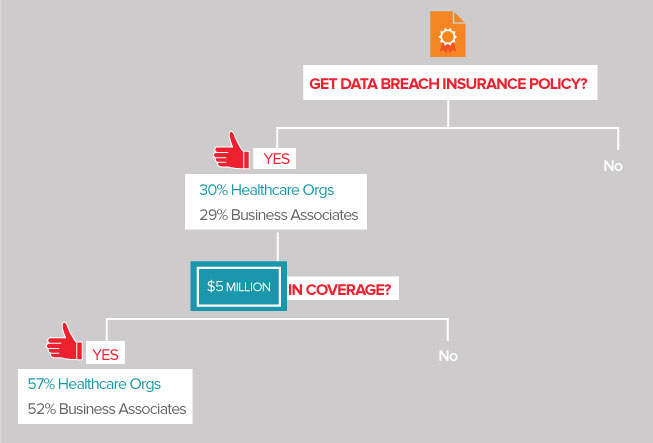

4. Um diese Kosten zu senken und damit auch die mit einem Datenschutzverstoß verbundenen Risiken, schließen Unternehmen im Gesundheitswesen und ihre Geschäftspartner immer häufiger dementsprechende Versicherungen ab.

Der Report listet einige Arten von Schadensfällen auf, die in der Regel durch solche Versicherungspolicen gedeckt sind. Dazu gehören beispielsweise Anwalts- und Gerichtskosten, Kosten für forensische Analysen und investigative Kosten sowie Ausfallskosten und Ausgaben die anfallen um eine beschädigte Ausstattung zu ersetzen.

5. Überraschenderweise räumte etwa die Hälfte aller befragten Unternehmen ein, wenig Vertrauen darin zu haben, überhaupt sämtliche Datenschutzverstöße und damit den Verlust oder Diebsstahl beispielsweise von Patientendaten aufdecken / erkennen zu können.

Gerade Gesundheitsdaten wie digitale Patienteninformationen sind zweifelsohne ein Beispiel für besonders sensible Daten. Neben dem BDSG bilden unterschiedliche Gesetzestexte die Sicherheitsforderungen für Patientendaten ab, darunter auch ländergetriebene wie das Gesundheitsdatenschutzgesetz in Nordrhein-Westfalen. Auch die neue EU-Datenschutzgrundverordnung berücksichtigt solche Daten und legt ihren besonderen Schutz fest. Unter anderem dadurch, dass Unternehmen und Institutionen immer dann einen Datenschutzbeauftragten brauchen, wenn die „umfangreiche regelmäßige und systematische Beobachtung von betroffenen Personen“ oder die „umfangreiche Verarbeitung besonderer Kategorien von Daten“ – die rassische und ethnische Herkunft, politische Meinungen, religiöse oder weltanschauliche Überzeugungen, biometrische Daten, Informationen über Gesundheit, Sexualleben und sexuelle Ausrichtung betreffen – zur Kerntätigkeit eines Unternehmens gehört“. Dies besagt Artikel 35. Und: Institutionen im Gesundheitswesen fallen unter das IT-Sicherheitsgesetz für kritische Infrastrukturen, das im Juni 2015 verabschiedet worden ist.

Im Wesentlichen sind es sechs Bereiche in denen sich die Situation im Gesundheitswesen verbessern lässt:

- Sicherheitsmanagement: Sämtliche Dateiaktivitäten lückenlos nachvollziehen und dokumentieren, sowohl was die Aktivitäten der jeweiligen Benutzer anbelangt als auch das, was mit Dateien, Ordnern und vor allem den Zugriffsberechtigungen passiert ist. Benachrichtigungen zu allen Ereignissen sollten immer automatisiert erstellt und dem/den Verantwortlichen zugeschickt werden.

- Berechtigungsmanagement: Wer hat Zugriff auf welche Informationen, ist er dazu berechtigt oder nicht und nutzt er diesen Zugriff tatsächlich? Eine gute Leitlinie, was das Vergeben von Zugriffsrechten anbelangt ist immer noch das Prinzip der minimalen Rechtevergabe. Mitarbeiter greifen demnach nur auf die Daten zu, auf die sie zugreifen müssen um ihren Job zu erledigen. Zusätzlich lassen sich für besonders sensible Daten und Ordner Abläufe einziehen, bei denen solche Informationen nur an die zuvor ermittelten und entsprechend autorisierten Dateneigentümer gehen.

- Zugriffsmanagement: Policies/Richtlinien müssen den Umgang mit besonders schützenswerten digitalen Informationen regeln. Im Idealfall unterstützen die gewählten Technologien die Richtlinien. Zum Beispiel indem sie erwünschte Aktionen stärken. Das kann sein, einen Zugriff generell oder nur für einen bestimmten Zeitraum zu erlauben oder zu verweigern oder gezielt bestimmte Bereiche anzupassen. Das funktioniert, wenn man in der Lage ist, sämtliche Aktivitäten transparent nachzuvollziehen.

- Zugriff kontrollieren: Nur berechtigte Benutzer und Software-Anwendungen erhalten die entsprechenden Zugriffsrechte. Dazu muss man zunächst ermitteln, wer warum im Sinne des „Need-to-know“-Prinzips berechtigt ist und wie man dann in Zukunft bei der Vergabe von Zugriffsrechten verfahren will.

- Auditing und Dokumentation: Die Dateiaktivitäten sollten also nicht nur ununterbrochen überwacht, sondern vor allem auch dokumentiert und mit weiteren Daten korreliert werden. Im Idealfall läuft das weitgehend automatisiert und regelmäßig ab. In Einzelfällen kann es sinnvoll sein, hier die Frequenz zu erhören, gerade bei als kritisch eingestuften Anwendungen.

Ein Nachtrag noch zum Thema Ransomware. In der letzten Woche erwischte es wieder ein Krankenhaus in den USA. In der Hoffnung die verschlüsselten Daten zurück zu bekommen, zahlten die Betreiber die geforderte Summe. Allerdings wurde nur ein Teil der Dateien tatsächlich entschlüsselt. Und eine weitere Lösegeldforderung trudelte ein, verbunden mit der Drohung die noch verschlüsselten Dateien endgültig zu vernichten. Das Unternehmen verweigerte dann allerdings eine erneute Zahlung, eine nach Angaben des Managements vergleichsweise geringe Summe.

Zwar hatte dieses Krankenhaus einen Notfallplan für diese Form des Cyberangriffs, aber das hielt die Ransomware nicht davon ab ins System zu gelangen. Hier helfen, neben einem entsprechenden „Frühwarnsystem“ um verdächtige Aktivitäten zu erkennen, vor allem Schulungen, die sich auf das Phänomen Ransomware und seine Besonderheiten konzentrieren.

1 Im Original veröffentlicht unter dem Titel „Sixth Annual Benchmark Study on Privacy & Security of Healthcare Data“ und hier nachzulesen http://media.scmagazine.com/documents/232/sixth_annual_benchmark_study_o_57783.pdf

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

-1.png)