SharePoint ist die Umgebung von Microsoft für Unternehmen zur gemeinsamen Nutzung von Inhalten: Dokumenten, Präsentationen, Spreadsheets, Notizen, Bilder und mehr. SharePoint hat zwar zahlreiche Vorteile gegenüber einem unaufbereiteten Dateisystem im Hinblick auf die Inhaltsverwaltung, für den Zugriff auf die Inhalte müssen aber weiterhin Berechtigungen erteilt werden.

Für SharePoint gibt es eigene Berechtigungstypen (Nur Anzeigen, Beschränkter Zugriff, Mitwirken und weitere), die sich je nach Objekttyp (Listen, Sites usw.) unterscheiden können. Eine vollständige Aufstellung aller SharePoint-Berechtigungen und ihrer Bedeutung finden Sie auf dieser Microsoft-Seite.

SharePoint-Administratoren können den verfügbaren Zugriff genauso verwirrend finden wie Dateisystem-Administratoren. Im Endeffekt läuft es wieder darauf hinaus zu verstehen, welche wahren Berechtigungen ein Benutzer für eine bestimmte Ressource hat. Das alleine zu bewerkstelligen ist nicht einfach. Varonis DatAdvantage für SharePoint unterstützt Unternehmen dabei, SharePoint-Berechtigungen verständlich zu machen.

Übliche Probleme mit SharePoint-Daten

Direkte Zuordnung der Benutzer zu ACLs

Viele Sites und Verzeichnisse in SharePoint haben Benutzer mit direktem Zugriff auf die Site/das Verzeichnis. Direkt zugeordnete Benutzer machen das ACL-Management unübersichtlicher: Weil diese Benutzer zu keiner Gruppe gehören, ist es schwierig, individuelle Benutzer-ACLs aufzuspüren, wenn diese aktualisiert werden müssen. Sie rutschen häufig unbemerkt durch und werden nie in Ordnung gebracht.

Unterlassene Zugriffskorrektur

Die meisten SharePoint-Gruppen von werden geschäftlichen Anwendern verwaltet und nicht von der IT. Und diese haben häufig nicht genug Zeit, um die ACLs aktuell zu halten – was ein Problem ist, wenn ein Mitarbeiter in eine andere Gruppe wechselt oder das Unternehmen verlässt.

Zu viele Benutzer mit uneingeschränkter Kontrolle

Die Eigenschaften der SharePoint-Gruppen bedingen, dass die Eigentümergruppen vollständige Kontrolle über die Site/das Verzeichnis haben, denen sie zugeordnet ist. SharePoint-Gruppen werden üblicherweise von geschäftlichen Anwendern verwaltet. Die IT kann zwar Korrekturen durchführen, die meisten geschäftlichen Anwender kennen diese Schritte aber nicht, weshalb sie nie Korrekturen mit ihren Daten durchführen.

Zu viele verwaiste Daten

Verwaiste Daten sind ein Problem, dass in vielen SharePoint-Systemen anzutreffen ist. Verwaiste Daten – Daten, die nicht mehr genutzt werden oder nicht mehr ihrem ursprünglichen Zweck dienen – blockieren Ressourcen, die von der übrigen Site nicht mehr genutzt werden können. Denken Sie daran, dass verwaiste Daten personenbezogene Daten und andere sensible Informationen enthalten können, was das geschäftliche Risiko bei Angriffen oder Cyber-Störfällen erhöht.

Best Practices von Varonis für SharePoint

Identifizieren von sensiblen Daten mit aktiven Zugriffen

Teilen Sie Berechtigungen und Zugriff auf der Grundlage des Inhalts der Daten zu, insbesondere bei Daten, bei denen ein feiner abgestufter Schutz erforderlich ist, wie Sites/Verzeichnisse mit sensiblen Daten.

Erstellen Sie datenspezifische Sicherheitsgruppen für diese Sites und Verzeichnisse und vermeiden Sie es, direkte Berechtigungen zu erteilen.

Zum Beispiel könnte eine Dienstleistungsfirma über sensible Kundendaten verfügen, auf die nur bestimmte Personen zugreifen können sollen. Nachdem die Sites/Verzeichnisse mit diesen Daten identifiziert wurdem, sollten Berechtigungen für diesen Ordner nur an Personen in einer inhaltsspezifischen Gruppe erteilt werden – und nicht an Abteilungsgruppen.

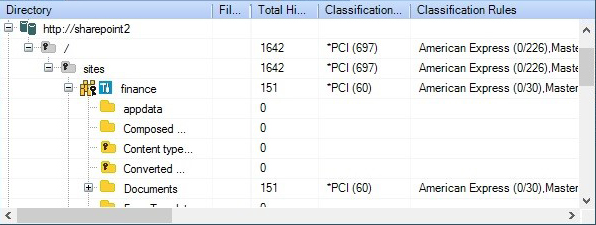

Klassifizieren und Überwachen sensibler Daten

Das Klassifizieren und Identifizieren sensibler Daten ist für eine ordnungsgemäße Governance unverzichtbar. Wenn SharePoint-Administratoren wissen, wo sensible Daten liegen, können Sie die Daten mithilfe des Zugriffsmanagements und zweckdienlicher Berechtigungsstrukturen absichern. Verwaiste Daten zu entfernen ist einfach zu bewerkstelligen und reduziert Risiken mit wenig oder gar keinen Auswirkungen für die Gemeinschaft der Benutzer.

Archivieren und Löschen von verwaisten Daten

Um die Exponierung sensibler Daten zu minimieren, können Administratoren schneller Ergebnisse durch Überprüfen von verwaisten Daten erzielen. Archivieren und verschieben Sie die Daten an einen Speicherplatz, wo die Berechtigungen einer kleinen administrativen Gruppe vorbehalten sind, wodurch sie wirkungsvoll dem Zugriff anderer Benutzer entzogen werden. Sobald die in den Unternehmensrichtlinien vorgesehene Aufbewahrungsfrist für die verwaistes Daten abgelaufen ist, sollten sie gelöscht werden.

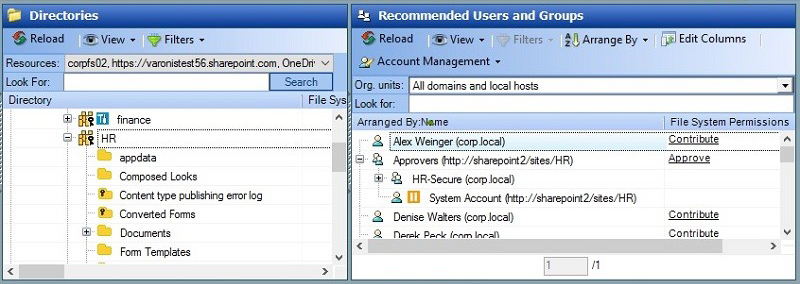

Identifizieren und Einsetzen von Daten-Eigentümern in den Autorisierungs- und Rezertifizierungsprozessen

Identifizieren Sie die Eigentümer sensibler und geschützter Daten und spannen Sie sie in den Prozess der Autorisierung von Berechtigungen und den Rezertifizierungsprozess ein.

Führen und Pflegen Sie eine Eigentümer-Daten-Matrix, um eine ordnungsgemäße Ausführung der Autorisierungs- und Rezertifizierungsprozesse sicherzustellen. Die Ziele der Daten-Eigentümer sollten mit dem in SharePoint zuständigen Site-Eigentümer oder Administrator der Site-Sammlung abgestimmt sein.

Zugriffs-Governance

Entwickeln Sie einen klaren Prozess für Zugriffsbeantragung und Rezertifizierung, sobald ein geschäftlicher Anwender als Eigentümer von SharePoint-Ressourcen zugeteilt wurde. Mit einem Autorisierungsworkflow kann sichergestellt werden, dass die Benutzer die ordnungsgemäßen Schritte zur Zugriffsbeantragung einhalten, damit der geschäftliche Anwender, der Eigentümer der Daten ist, die Anträge entsprechend genehmigen oder ablehnen kann. Erstellen Sie für Auditzwecke ein Protokoll aller genehmigten/abgelehnten Anträge.

Ein Rezertifizierungs workflow ist bei SharePoint-Gruppen besonders wichtig, weil diese üblicherweise nicht von der IT verwaltet werden und Benutzer beinhalten können, die gar keinen Zugriff mehr benötigen. Ohne Autorisierungs- und Rezertifizierungsworkflow können die ACLs schnell wieder in ihren ehemaligen unorganisierten Zustand verfallen.

Die nativen Zugriffsanfragen von SharePoint sollten für Sites, bei denen keine externe Zusammenarbeit vorgesehen ist, unbedingt deaktiviert werden. Dadurch müssen für die Zugriffsanfragen die gewählten Tools verwendet werden, bei denen zusätzliche Funktionen in Bezug auf die Anfragen verfügbar sind.

Festlegen von Standards für Zugriffsberechtigungen

Dieselben Schritte wie aus dem Abschnitt Sensible Daten mit aktivem Zugriff können für alle verwalteten Sites und Verzeichnisse übernommen und angewendet werden. Erstellen Sie datenspezifische Sicherheitsgruppen für diese Sites und Verzeichnisse und vermeiden Sie es, direkte Berechtigungen zu erteilen.

Viele Kunden nutzen unterschiedliche Berechtigungstypen für ihre SharePoint-Sites und Verzeichnisse. Ein Modell nach dem Prinzip der notwendigsten Berechtigung stellt sicher, dass ein Kunde nur den Benutzern Zugriff gewährt, die diesen wirklich benötigen, und das nur auf dem benötigten Niveau. In den meisten Fällen sollte ein Basissatz von drei SharePoint-Berechtigungen den benötigten Zugriff gewähren: Eigentümer (Vollzugriff), Mitglieder (Mitwirken) und Besicher (Anzeigen). Aufgrund der Tatsache, dass es bei SharePoint eine Berechtigungsstufe gibt, die volle Kontrolle über Sites gewährt, sollte besonders vorsichtig darauf geachtet werden, wer zur Gruppe Eigentümer gehört.

Festlegen einer zweckdienlichen Site- und Berechtigungsstruktur

Es ist am besten, einen klaren Grenzpunkt für Sites und Verzeichnisse zu haben, über dem keine Berechtigungen vererbt werden und die Verwaltung über zugewiesene Gruppen erfolgt. Alles unterhalb des Grenzpunkts sollte so weit wie möglich alles erben.

Wenn eine Gruppe von Benutzern denselben Zugriff auf einen Datensatz benötigt, sollten diese Daten auf einer gemeinsamen Site oder in einem gemeinsamen Verzeichnis hinterlegt werden. Dadurch sinkt die Anzahl der notwendigen Rezertifizierungen und Autorisierungen und schränkt die redundante Zuteilung von Zugriffsberechtigungen ein. Wenn eine Untersite oder ein Unterverzeichnis eigenständige Berechtigungen erfordert, sollten diese separat verwaltet oder die Daten aus der aktuellen Struktur in eine eigene übergeordnete Site bzw. ein übergeordnetes Verzeichnis verschoben werden.

Active Directory-Gruppen vs SharePoint-Gruppen

Zwar können sowohl Sharepoint- als auch Active Directory-Gruppen für SharePoint-Sites und Verzeichnisse verwendet werden. Die Verwaltung von Active Directory-Gruppen wird jedoch üblicherweise besser der IT überlassen, weshalb es in den meisten Situationen besser ist, mit Active Directory-Gruppen zu arbeiten. Allerdings sind SharePoint-Gruppen erforderlich, wenn auch externe Mitglieder einbezogen werden sollen.

Externe Freigabe

Für externe Freigaben muss mit SharePoint-Gruppen gearbeitet werden. Die SharePoint-Gruppen müssen mit einem Daten-Eigentümer verbunden und auf dieselbe Weise verwaltet werden, wie AD-Gruppen. Auch bei SharePoint kann eine Rezertifizierung der Mitglieder erfolgen, um sicherzustellen, dass nur die Personen auf eine Site oder ein Verzeichnis zugreifen können, die den Zugriff wirklich benötigen.

Anonymer Zugriff

Deaktivieren Sie den anonymen Zugriff auf interne Sites, um exzessive Aufrufe zu verhindern. Anonyme Zugriffe erlauben jedem, sich ohne Anmeldeinformationen mit einer Site zu verbinden, und vernichten so die Möglichkeit eines Audits der Benutzeraktivitäten. Seien Sie mit anonymen Zugriffen immer sehr vorsichtig und verwenden Sie diese nur, wenn es wirklich nötig ist.

Möchten Sie mehr darüber erfahren, wie Varonis Sie beim Schützen Ihrer Daten auf SharePoint (und SharePoint Online) unterstützen kann? Beantragen Sie eine 1:1-Demonstration, um sich zeigen zu lassen, wie Varonis Ihre Sharepoint-Berechtigungen optimiert, Ihnen Einblick liefert, wer auf SharePoint auf Daten zugreift, und Sie bei Datenlecks und zu frei zugänglichen Daten auf SharePoint benachrichtigt (und bei Gegenmaßnahmen unterstützt).

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

-1.png)