Latest articles

Ghidra für das Reverse Engineering von Malware

Mai 24, 2022

Eine Übersicht über das Malware-Analysetool Ghidra. In diesem Artikel erfahren Sie, wie Sie die Ghidra-Schnittstelle installieren und navigieren.

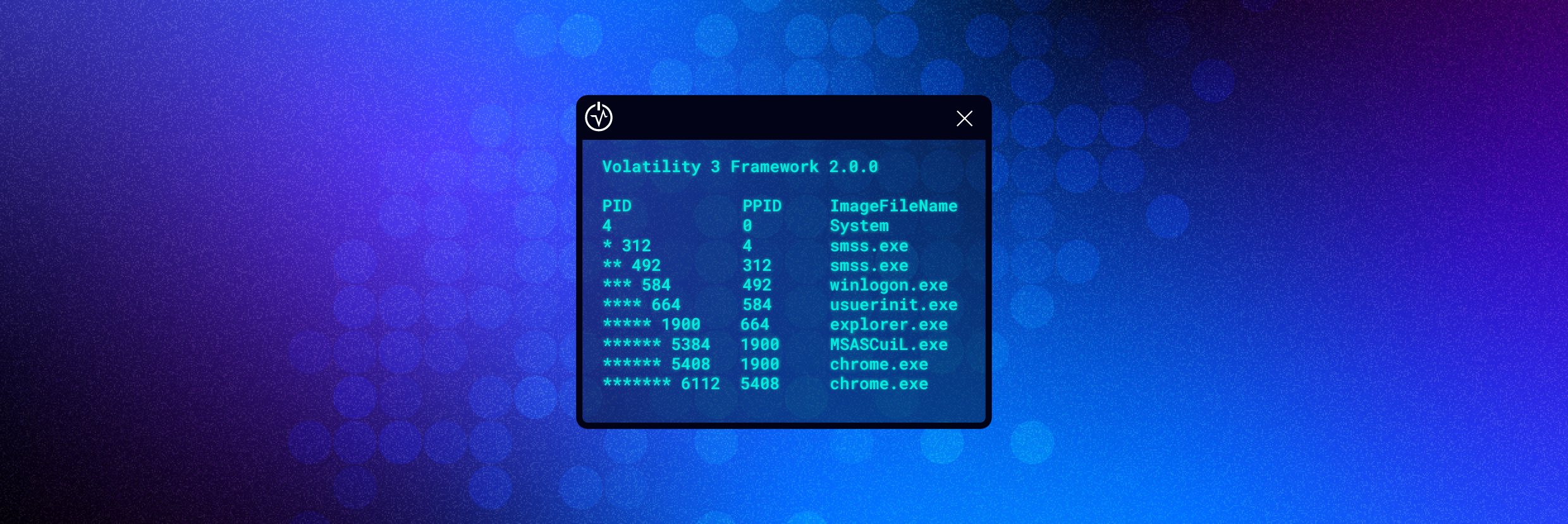

Volatility für die Speicherforensik und -analyse

Mai 05, 2022

In diesem Artikel erfahren Sie, was Volatility ist, wie Sie es installieren und vor allem, wie Sie es verwenden.

Übersicht zu PeStudio: Einrichtung, Anleitung und Tipps

Okt 06, 2021

An overview of the free malware analysis tool PeStudio.

Stapelspeicher: Eine Übersicht (Teil 3)

Sep 29, 2021

Eine Übersicht über Stapelspeicher, seine Architektur und wie man ihn zum Reverse Engineering von Malware mit x64dbg nutzen kann.

Speicherforensik für die Incident Responses

Sep 28, 2021

Bei der Reaktion auf einen Cybersicherheitsvorfall ist die Speicherforensik immer eine wichtige Methode Durch die Erfassung des Speichers eines kompromittierten Geräts können Sie schnell bestimmte Analysen durchführen, um potenzielle Malware...

Leitfaden zu YARA-Regeln: Lernen Sie, mit diesem Malware-Forschungstool zu arbeiten

Aug 27, 2021

YARA-Regeln werden zur Klassifizierung und Identifizierung von Malware-Proben verwendet, indem Beschreibungen von Malware-Familien auf Grundlage von Text- oder Binärmustern erstellt werden.

Process Hacker: Übersicht zum erweiterten Task Manager

Jun 15, 2021

Dieser Artikel bietet einen Überblick über das Tool Process Hacker. Dabei handelt es sich um ein beliebtes Tool für Sicherheitsexperten bei der Analyse von Malware, da es Echtzeitaktivitäten von Prozessen anzeigt und eine Fülle von technischen Informationen darüber bietet, wie sich ein bestimmter Prozess verhält.

War es x64dbg und wie verwendet man es?

Jun 07, 2021

Eine Einführung und Übersicht über die Verwendung von x64dbg als Tool zur Malware-Analyse - dieser Beitrag ist der Auftakt zu einer vierteiligen Serie über x64dbg.

Was ist ein Incident Response-Plan und wie erstellt man einen solchen?

Mai 30, 2021

Was genau ist ein Ereignisreaktionsplan, warum ist er erforderlich und wie erstellt man ihn? Wer führt ihn außerdem aus, und welche sechs Schritte sind notwendig?

Verwendung von Autoruns zum Erkennen und Entfernen von Malware unter Windows

Mai 26, 2021

Dieser Artikel dient als Anleitung zur Verwendung von Sysinternals-Autoruns zum Erkennen potenziell unerwünschter Software, die automatisch auf Ihrem Gerät installiert und ausgeführt wird.

Try Varonis free.

Deploys in minutes.