Im März 2018 enthüllte ein Bericht über die Malware „Slingshot“, dass sich dieser Schädling vor seiner Entdeckung bereits etwa sechs Jahre lang auf Routern und Computern versteckt hatte. Slingshot ist ein perfektes Beispiel für Malware, die für Advanced Persistent Threat- (APT) Angriffe entwickelt wurde.

Was ist ein Advanced Persistent Threat (APT)?

Advanced Persistent Threats (APTs) sind langfristige Operationen, die darauf abzielen, Systeme zu infiltrieren und/oder so viele wertvolle Daten wie möglich zu exfiltrieren, ohne entdeckt zu werden. Eine genaue Abschätzung, auf wie viele Daten die Angreifer mit Slingshot zugreifen konnten, ist noch nicht möglich. Den Daten von Kaspersky zufolge waren von Slingshot jedoch etwa 100 Personen in Afrika und dem Nahen Osten betroffen, wobei die meisten Ziele im Jemen und Kenia lagen. Genau wie der APT „Stuxnet“ scheint Slingshot von einer Regierung eingesetzt worden zu sein. Sechs Jahre unentdeckt zu bleiben stellt bei APTs nahezu das Optimum dar.

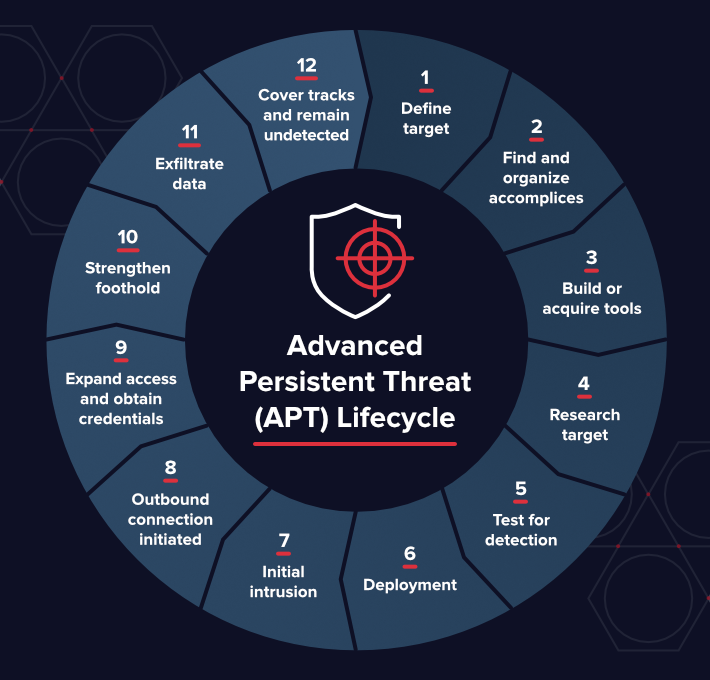

Der Lebenszyklus von Advanced Persistent Threats (APT)

Stuxnet führte beispielsweise einen strategischen Angriff auf ein hochwertiges Ziel aus: Die Programmierer schrieben Code, um eine bestimmte Steuerplatine eines bestimmten Herstellers anzugreifen, die bei der Urananreicherung im Iran eingesetzt wurde. Und sie schrieben die Software so, dass sie schwer zu finden war, um viel Zeit zu haben, so viel Schaden wie möglich anzurichten. Der Lebenszyklus eines APT ist viel länger und komplizierter als bei anderen Arten von Angriffen.

- Zieldefinition: Bestimmen Sie das Ziel des Angriffs und was Sie erreichen wollen – und warum.

- Komplizen finden und organisieren: Wählen Sie Teammitglieder aus, identifizieren Sie erforderliche Kompetenzen und versuchen Sie, Insider-Zugang zu erlangen.

- Tools erstellen oder erwerben: Finden Sie aktuell verfügbare Tools oder erstellen Sie neue Anwendungen, um die richtigen Tools für den Job zu erhalten.

- Ziel untersuchen: Finden Sie heraus, wer den von Ihnen benötigten Zugriff hat, welche Hard- und Software das Ziel verwendet und wie Sie den Angriff am besten einleiten können.

- Erkennung testen: Setzen Sie eine kleine Aufklärungsversion Ihrer Software ein, testen Sie Kommunikation und Alarme, identifizieren Sie Schwachstellen.

- Einsatz: Der Tanz beginnt. Setzen Sie die Vollversion ein und beginnen mit der Infiltration.

- Erstes Eindringen: Sobald Sie sich im Netzwerk befinden, orientieren Sie sich und suchen nach dem Standort Ihres Ziels.

- Initialisieren der Verbindung nach außen: Ziel akquiriert, benötige Evakuierung. Richten Sie einen Tunnel ein, um mit dem Versenden von Daten aus dem Ziel zu beginnen.

- Zugriff erweitern und Zugangsdaten beschaffen: Erstellen Sie ein „Schattennetzwerk“ unter Ihrer Kontrolle innerhalb des Zielnetzwerks und nutzen Sie Ihren Zugriff, um mehr Bewegungsfreiheit zu erhalten.

- Brückenkopf befestigen: Nutzen Sie andere Schwachstellen, um neue Zombies anzulegen oder Ihren Zugang auf andere wertvolle Standorte auszuweiten.

- Daten exfiltrieren: Wenn Sie das Ziel der Operation gefunden haben, bringen Sie es zurück zur Basis.

- Spuren verwischen und unentdeckt bleiben: Der gesamte Einsatz hängt davon ab, ob es Ihnen gelingt, im Netzwerk verborgen zu bleiben. Halten Sie Ihre Tarnkappe in Schuss und räumen Sie hinter sich auf.

Toolbox: Advanced Persistent Threat

Der Einsatz eines APT ist aufgrund der vielen Schritte und beteiligten Personen mit einem enormen Koordinationsaufwand verbunden. Es gibt einige bewährte Taktiken, die bei verschiedenen APT-Operationen immer wieder auftauchen:

- Social Engineering: Die älteste und erfolgreichste aller Infiltrationsmethoden ist das gute alte Social Engineering. Es ist viel einfacher, jemanden zu überzeugen, Ihnen den benötigten Zugang zu geben, als ihn zu stehlen oder sich auf technischen Wegen selbst zu beschaffen. Die meisten APT-Angriffe haben eine Social-Engineering-Komponente, entweder am Anfang während der Ausforschung des Ziels oder gegen Ende beim Verwischen der Spuren.

- Spear-Phishing: Als Spear-Phishing wird der gezielte Versuch bezeichnet, einer bestimmten Person ihre Zugangsdaten zu stehlen. Diese Person wird üblicherweise während der Ausforschung des Ziels bestimmt und als möglicher Ansatzpunkt für die Infiltration identifiziert. Wie bei ungezielten Phishing-Angriffen werden beim Spear-Phishing Malware, Keylogger oder E-Mails verwendet, um die Zielperson dazu zu bringen, ihre Anmeldedaten preiszugeben.

- Rootkits: Da sich Rootkits in den tiefsten Ebenen eines Computersystem ansiedeln, sind sie schwer zu erkennen. Rootkits sind gut darin, sich zu verstecken und Zugang zum infizierten System zu gewähren. Einmal installiert, können die Angreifer über das Rootkit auf das Zielunternehmen zugreifen. Wenn sie einmal im Netzwerk sind, können sie weiter andere Systeme infiltrieren, was es für Sicherheitsteams wesentlich schwieriger macht, die Bedrohung einzudämmen.

- Exploits: Ein einfaches Ziel für APTs sind Zero-Day-Bugs oder andere bekannte Sicherheitslücken. Eine nicht gepatchte Schwachstelle in der Sicherheit sorgte dafür, dass der APT-Einsatz bei Equifax mehrere Monate unentdeckt weiterlaufen konnte.

- Andere Tools: Die oben genannten sind zwar am häufigsten zu beobachten, es gibt jedoch eine scheinbar endlose Menge an möglichen Tools, wie infizierte Downloads, DNS-Tunneling, Rogue-WLAN usw. Und wer weiß, was die nächste Generation von Hackern entwickeln wird, oder was bereits unentdeckt unterwegs ist?

Wer steckt hinter Advanced Persistent Threats (APT)?

Die für APT-Angriffe verantwortlichen Personengruppen sind in der Regel motiviert und engagiert. Sie haben ein Ziel vor Augen und verfügen über die notwendige Organisation, Kompetenz und Entschlossenheit, dieses Ziel auch zu erreichen. Einige dieser Gruppen existieren im Rahmen einer größeren Organisation, wie einer staatlichen Behörde oder einem Unternehmen.

Diese Gruppen betreiben Spionage mit dem einzigen Ziel, Informationen zu sammeln oder die Handlungsfähigkeit ihrer Ziele zu untergraben.

Hier sind einige Beispiele gut bekannter APT-Gruppen:

- APT28 (oder Fancy Bear)

- Deep Panda

- Equation

- OilRig

Unternehmen setzen APTs für Industriespionage ein und Hacktivisten nutzen APTs, um belastende Informationen über ihre Ziele zu stehlen. Einige einfachere APTs sind nur dazu gedacht, Geld zu stehlen.

Diese sind mit Abstand am weitesten verbreitet, aber ihre Betreiber sind nicht so versiert und fähig wie die von Nationalstaaten geförderten Akteure.

Typische Motive für den Einsatz von APTs sind Spionage, das Erlangen eines finanziellen Vorteils oder Wettbewerbsvorsprungs gegenüber einem Konkurrenten oder einfacher Diebstahl und Plünderung.

Was sind die typischen Ziele von Advanced Persistent Threats (APT)

Im Allgemeinen sind Anriffe mit APTs auf höherwertige Ziele gerichtet, z. B. andere Regierungen oder konkurrierende Unternehmen. Letztlich kann aber jedes Individuum zum Ziel eines APT werden.

Zwei typische Merkmale für einen APT-Angriff sind dessen lange Dauer und der konsequente Versuch, unentdeckt zu bleiben.

Als Ziel für einen APT kommen jegliche (und alle) sensible Daten in Frage, ebenso wie Bargeld oder Bargeldäquivalente wie Bankkontodaten oder Bitcoin-Wallet-Schlüssel. Potenzielle Ziele sind unter anderem:

- Geistiges Eigentum (z. B. Erfindungen, Geschäftsgeheimnisse, Patente, Designs, Verfahren)

- Klassifizierte Daten

- Personenbezogene Daten

- Infrastrukturdaten (d.h. Aufklärungsdaten)

- Anmeldeinformationen

- Sensitive oder belastende Kommunikation (z. B. bei Sony)

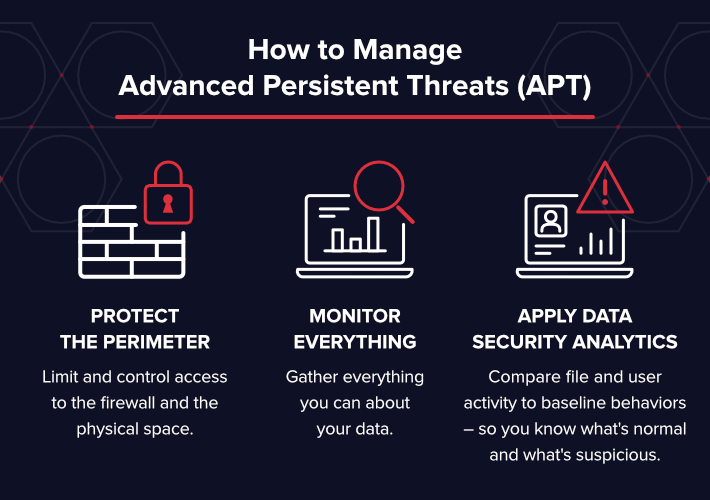

Wie sollte man mit Advanced Persistent Threats (APT) umgehen?

Um sich vor ATPs zu schützen, benötigen Sie einen mehrschichtigen Sicherheitsansatz:

- Überwachen Sie alles: Beschaffen Sie sich alle möglichen Informationen über Ihre Daten. Wo sind Ihre Daten gespeichert? Wer kann auf diese Daten zugreifen? Wer nimmt Änderungen an Ihrer Firewall vor? Wer ändert Anmeldeinformationen? Wer greift auf sensible Daten zu? Wer greift auf Ihr Netzwerk zu, und von wo aus? Sie sollten über alles, was in Ihrem Netzwerk und mit Ihren Daten geschieht, informiert sein. Die Dateien selbst sind die Ziele. Wenn Sie wissen, was mit Ihren Dateien geschieht, können Sie darauf reagieren und verhindern, dass APTs Ihr Unternehmen schädigen.

- Wenden Sie Datensicherheitsanalysen an: Vergleichen Sie Datei- und Benutzeraktivitäten mit dem Standardverhalten – um zu erkennen, was normal und was verdächtig ist. Verfolgen und analysieren Sie potenzielle Sicherheitslücken und verdächtige Aktivitäten, damit Sie eine Bedrohung stoppen können, bevor es zu spät ist. Erstellen Sie einen Aktionsplan für den Umgang mit Bedrohungen beim Eingang entsprechender Benachrichtigungen. Für unterschiedliche Bedrohungen benötigen Sie jeweils eigene Reaktionspläne: Ihre Teams müssen wissen, wie sie bei der Untersuchung von Bedrohungs- und Sicherheitsvorfällen vorgehen sollen.

- Schützen Sie den Perimeter: Beschränken und kontrollieren Sie den Zugriff auf Ihre Firewall und Ihre physischen Räumlichkeiten. Alle Zugangspunkte sind potentielle Einstiegsstellen für einen APT-Angriff. Nicht gepatchte Server, offene WLAN-Router, unverschlossene Türen zum Serverraum und unsichere Firewalls öffnen den Weg für Infiltrationsversuche. Den Perimeter dürfen Sie zwar nicht vernachlässigen, aber wenn wir noch einmal von Grund auf mit dem Schutz von Daten beginnen müssten, würden wir als erstes bei der Überwachung der Daten ansetzen.

Ohne Überwachung kann die Entdeckung von APT-Angriffen sehr schwierig (oder gar unmöglich) sein. Die Angreifer arbeiten aktiv gegen Sie, um unentdeckt zu bleiben, aber trotzdem operieren zu können. Sobald sie den Perimeters überwunden haben, sehen sie möglicherweise wie jeder andere Remote-Benutzer aus – was es schwierig macht, zu erkennen, wenn sie Daten stehlen oder Ihre Systeme sabotieren.

Die Datensicherheitsplattform von Varonis bietet Ihnen die Überwachungs- und Analysefunktionen, die Sie benötigen, um gegen Ihr Unternehmen gerichtete APT-Angriffe zu erkennen und zu vereiteln – selbst wenn sie sich bereits im Unternehmen eingenistet haben.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Michael Buckbee

Michael hat als Systemadministrator und Softwareentwickler für Startups im Silicon Valley, die US Navy und alles dazwischen gearbeitet.

-1.png)