Wir führen Analysen durch, um Daten zu schützen und Sicherheitsvorfälle wenn möglich schon in einem frühen Stadium zu verhindern. Soweit ist das nichts Neues. Mithilfe einer Firewall werden zum Beispiel Paketinhalte und andere Metadaten wie IP-Adressen analysiert. Angriffe können so erkannt und im besten Falle verhindert werden. Virenschutzprogramme überprüfen Dateien kontinuierlich auf Codebestandteile und andere Anzeichen von Infektionen. So finden sie Malware, die sich in Filesystemen eingenistet hat.

Im Gegensatz zu Firewalls und Virenschutzprogrammen konzentriert sich eine Analyse des Nutzerverhaltens auf die Aktivitäten des Nutzers selbst. Welche Anwendungen nutzt er, welche Aktivitäten gehen von einem bestimmten Nutzer innerhalb des Netzwerks aus und – ganz entscheidend – auf welche Dateien greift er zu. Wann wird beispielsweise eine bestimmte Datei oder eine E-Mail geöffnet und von wem, was passiert mit der Datei und wie oft.

Bei der Analyse des Nutzerverhaltens sucht man nach Hinweisen auf ungewöhnliche oder unerwartete Verhaltensmuster. Und zwar unabhängig davon, ob diese Aktivitäten von einem potenziellen Angreifer oder einem Insider ausgehen, ob es sich um ein Schadprogramm oder einen anderen Prozess innerhalb des Workflows handelt.

Eine solche Analyse hält zwar weder einen Hacker noch einen Insider davon ab, ins System einzudringen. Aber: Die Aktivitäten lassen sich innerhalb kurzer Zeit verifizieren und der Schaden sich begrenzen.

Diese Art der Analyse ist eng verwandt mit dem Sicherheitsinformations- und Ereignis-Management (Security Information and Event Management, SIEM). SIEM-Systeme beschränken sich in aller Regel darauf Ereignisse zu analysieren, die in Firewalls, Betriebssystem und anderen Systemprotokollen erfasst werden. Hier decken sie, meist mithilfe vordefinierter Regeln, interessante Zusammenhänge auf. Mehrere fehlgeschlagene Anmeldeversuche in einem der Protokolle werden beispielsweise mit einer Zunahme des ausgehenden Netzwerkverkehrs in Verbindung gebracht, die in einem anderen Protokoll aufgezeichnet wurde.

So interpretiert das SIEM-System den hergestellten Zusammenhang beispielsweise als Zeichen eines Angriffs, bei dem Daten abgegriffen worden sind. Allerdings ist es für Hacker mittlerweile ein Leichtes, sich als ganz normale Nutzer zu tarnen, wenn sie erst einmal im System sind.

Und die Sache hat noch einen Haken. Konzentriert man sich allein auf Perimeter-Sicherheit und Systemprotokolle, wird gerne übersehen wenn Insider oder Hacker Zugriffsrechte missbrauchen. Genau hier setzt die Analyse des Nutzerverhaltens an.

Der Fokus liegt denn auch weniger auf Systemereignissen als auf spezifischen Nutzeraktivitäten. Das Analysetool „lernt“ die Verhaltensmuster der Nutzer. Und damit das Verhalten von Angreifern von dem berechtigter Nutzer zu unterscheiden.

Das Marktforschungsunternehmen Gartner hat die Analyse des Nutzerverhaltens wie folgt definiert:

Bei der Analyse des Nutzerverhaltens werden verschiedene Quellen untersucht (Protokolle spielen natürlich oft eine wichtige Rolle), der Schwerpunkt liegt jedoch auf Nutzern, Nutzerkonten und Nutzeridentitäten – und nicht auf IP-Adressen, Hosts oder Ähnlichem. Die Analysetools nehmen eine Art SIEM- und DLP-Nachbearbeitung vor und werten vorwiegend SIEM- und/oder DLP-Daten sowie erweiterte Daten zur Nutzeridentität unter Einsatz bestimmter Algorithmen aus. Sie sammeln selbst Protokolle und Kontextinformationen oder greifen auf die Daten eines SIEM-Systems zurück und nutzen verschiedene Analysealgorithmen, um aus diesen Daten neue Erkenntnisse zu gewinnen.

Wozu dient eine Analyse des Nutzerverhaltens?

Warum hat man überhaupt damit begonnen, das Nutzerverhalten unter die Lupe zu nehmen? Dazu muss man sich genauer ansehen, an welchen Stellen die üblichen Schutzmaßnahmen gerne versagen. Wer die Berichterstattung zu den Sicherheitsskandalen der letzten beiden Jahre verfolgt hat, gewinnt leicht den Eindruck, dass die Einbrecher förmlich eingeladen wurden, durch die geöffnete Haustür herein zu spazieren.

In Fällen wie Snowden oder WikiLeaks hatten die Hacker im wahrsten Sinne des Wortes den Schlüssel zur Tür. Sie kamen von innen. Beim Angriff auf die Einzelhandelskette Target gelang es den Angreifern Remote-Anmeldedaten zu stehlen beziehungsweise zu erraten. Im Fall des US-amerikanischen Office of Personnel Management haben die Hacker einen Mitarbeiter mittels Phishing dazu gebracht Schadsoftware herunterzuladen.

Bei der Perimeter-Sicherheit sind Bedrohungen durch Insider schlicht kein Thema. Hacker können Maßnahmen dieser Art leicht umgehen und dann aus dem Inneren des Systems heraus agieren. Zunächst verschaffen sie sich Zugang über ganz normale öffentliche Schnittstellen (E-Mail, Web, eine Anmeldung) und anschließend als vermeintlich berechtigte Nutzer Zugriff auf Informationen.

Hacker verwenden inzwischen Schadsoftware, die von Virenschutzprogrammen nicht erkannt wird. Sogar zulässige Systemverwaltungstools lassen sich in diesem Sinne zweckentfremden. Überprüft ein IT-Administrator dann lediglich die Systemaktivitäten (ausgeführte Anwendungen, Anmeldeinformationen usw.), sehen die Angreifer für ihn aus wie ganz normale Nutzer. Allein schon deshalb sollte man das Nutzerverhalten analysieren.

Perimeter-basierte Sicherheits-Tools suchen an der falschen Stelle nach ungewöhnlichen Aktivitäten. Hacker geben sich längst nicht mehr so leicht zu erkennen, indem sie unbefugt auf ein Netzwerk zugreifen oder Software mit bereits bekannten Signaturen verwenden.

Nicht aufzufinden: Malware und Angriffsvektoren, die Perimeter-Schutz umgehen

Von den Sicherheitsskandalen im Einzelhandel wissen wir, dass die Eindringlinge beim unbemerkten Eindringen und dem Verlassen des Rechenzentrums sehr geschickt vorgegangen sind.

Aber warum konnte man sie nicht fassen?

Der Angriff erfolgte in zwei Schritten: Die Hacker gelangten über öffentliche Zugangspunkte ins System und schleusten anschließend eigens entwickelte Schadsoftware ein, die nicht von existierenden Schutzmechanismen aufgedeckt werden konnte. Eine Kombination, die sich als äußerst wirksam erwiesen hat.

In technischer Hinsicht sind die Angriffe teilweise sehr komplex. Hier wollen wir zunächst einen kurzen Überblick über die verschiedenen Techniken vermitteln.

Unbemerktes Eindringen: unsichere Passwörter, Phishing und SQL-Injection

Leider ist das Erraten von Passwörtern immer noch eine äußerst erfolgreiche Methode. Sie funktioniert, weil Nutzer sich häufig auf simple Passwörter verlassen. Da wird der eigene Name abgewandelt, einfache Ziffernfolgen verwendet oder die Standardpasswörter vorinstallierter Software oder Firmware wie von Datenbanken, Routern usw. werden beibehalten.

Will man den viel bemühten Vergleich mit einem Türschloss verwenden, entspricht das erfolgreiche Erraten von Passwörtern einem minderwertigen Türschloss.

In den letzten Jahren war aber auch eine andere Methode äußerst erfolgreich. Hacker konnten Mitarbeiter über E-Mails dazu bringen, ihnen selbst Tür und Tor zu öffnen – Passwörter erraten entfällt. Diese inzwischen sehr geläufige Methode bezeichnet man als „Phishing“.

Phishing-Mails sind E-Mails, die von einem vertrauenswürdigen Absender wie zum Beispiel einem Kurierdienst zu stammen scheinen. Die Hacker benutzen oftmals das offizielle Logo des jeweiligen Unternehmens, um die Nachricht möglichst echt aussehen zu lassen.

Zudem nutzen Angreifer die Tatsache aus, dass ein durchschnittlicher Nutzer nicht unbedingt technisch versiert genug ist, um zu wissen, wie URLs aufgebaut sind. Dadurch ist es vergleichsweise leicht, Absenderadressen glaubwürdig zu fälschen. So würde ein durchschnittlicher Nutzer vermutlich davon ausgehen, dass ein Absender mit der E-Mail-Adresse mmueller@fed3x.com ein Mitarbeiter von FedEx ist oder sein könnte. Warum? Die Adresse ähnelt der tatsächlichen Domäne des Unternehmens, fedex.com, in ausreichendem Maß. Der so getäuschte Mitarbeiter klickt potenziell auf einen Link oder Anhang und startet so das Schadprogramm. Mission erfüllt: Die Hacker sind im System.

Eine dritte Möglichkeit, ist die SQL-Injection. Wie beim Phishing gelangt der Angreifer über einen öffentlichen Zugangspunkt ins System. In diesem Fall über eine Website. Bei einer SQL-Injection nutzen Hacker fehlerhaften Code innerhalb von Webanwendungen, der keine Bereinigung von Nutzereingaben vorsieht.

Das sieht zum Beispiel so aus:

Gibt ein Nutzer Text in ein Webformular ein, löst er damit meistens eine SQL-Serveranfrage aus. Auf dieser Grundlage wird ein entsprechender Datenbanksatz erstellt. Wird der eingegebene Text nicht geprüft und von infizierten Elementen befreit, können Hacker schädlichen SQL-Code einschleusen, der auf diesem Weg an den Server gesendet wird. Durch den Schadcode haben sie bereits einen Fuß in der Tür und können auf eine Kommandozeile zugreifen oder einfache Betriebssystembefehle ausführen.

Klammheimlicher Diebstahl: Advanced Persistent Threats (APTs) und Command and Control (C2)

Das nächste Ziel eines Hackers besteht darin, Schadsoftware zu installieren, die einfache administrative Tätigkeiten ermöglicht. Dazu gehören mindestens das Hoch- und Herunterladen von Dateien, das Ausführen einfacher Befehle und das Durchsuchen von Verzeichnissen. Auf diese Schadsoftware, die auch als Remoteverwaltungstool (RAT) oder Command-and-Control-(C2-)Software bezeichnet wird, greifen die Hacker von ihrer eigenen Domäne aus zu.

Die Idee ist so alt wie die ersten Botnets. Das Neue daran ist die Kombination aus C2-Malware und insgesamt unbemerkt bleibendem Vorgehen. Das Ergebnis sind Advanced Persistent Threats (APTs). Einem solchen APT-Angriff mit C2-Software ist beispielsweise der US-Versicherer Anthem zum Opfer („Derusbi APT“) gefallen.

Wie laufen APT-Angriffe ab?

Der Hacker schleust das RAT in wichtige Windows System-DLLs ein, wo es weitgehend unentdeckt bleibt. Wird eine DLL aktiviert, kann der Hacker Befehle senden und erhält die entsprechenden Resultate.

Mithilfe der Standardprotokolle HTTP und HTTPS kommunizieren die eingeschleusten Tools mit einem zentralen Verwaltungsserver. Der wiederum ist in eine ordnungsgemäß registrierte Domäne eingebunden. Sie können sich sogar mit einem falschen DNS-Server verbinden, der Befehle des Remoteverwaltungstools erwartet, die in eigenen DNS-Protokollen versteckt sind. Das war bei Anthem der Fall.

Hier liegt genau das Problem: Schadsoftware, die in Windows-Standardprogramme eingebettet wird und über ganz normale Webverbindungen kommuniziert. Etwas, das besonders schwer zu erkennen und noch schwerer zu verhindern ist.

Hacking-Statistiken

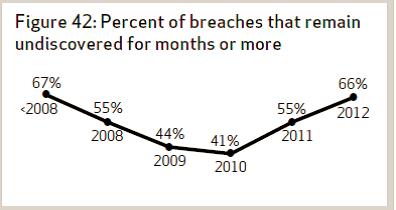

Der Verizon Data Breach Investigation Report (DBIR) ist eine hervorragende Quelle für Hacking-Statistiken. Zum Beispiel wurde in den letzten Jahren untersucht wie lange betroffene Unternehmen durchschnittlich gebraucht haben bis sie überhaupt aufmerksam wurden.

Die erste schlechte Nachricht: Es dauerte Monate. Die zweite: Diese Tendenz verstärkt sich zunehmend.

2012 wurden fast 70% der in der Studie untersuchten Sicherheitsvorfälle erst Monate später entdeckt. Daran lässt sich unschwer erkennen, dass die Hacker wahre Meister darin sind, mithilfe der genannten Techniken unbemerkt vorzugehen und vor allem unbemerkt zu bleiben.

Verschiedene Arten der Verhaltensanalyse

Gartner unterteilt Software zur Analyse des Nutzerverhaltens grob in zwei Kategorien: Tools, die ungewöhnliches Verhalten anhand vordefinierter Analyseregeln erkennen, und Tools, deren Analysen auf dynamischen oder benutzerdefinierten Modellen beruhen.

Bei einer vordefinierten Regel kann ein Administrator beispielsweise eine Benachrichtigung auslösen lassen, wenn an einem Wochenende zwischen 0:00 und 5:00 Uhr auf eine vertrauliche Datei zugegriffen wird.

Bei einer rein dynamischen Regelerstellung entscheidet die zugrunde liegende Engine, was „normal“ ist (siehe unten), und erkennt Aktivitäten, die nicht in diesem Normbereich liegen. Die Engine erstellt also ihre eigenen internen Regeln.

Bei Verhaltensanalysen werden sowohl vordefinierte Regeln angewendet als auch die dynamische Regelerstellung eingesetzt. Verwendet man Analysesoftware, die allein auf vordefinierten Regeln basiert, muss man als Sicherheitsverantwortlicher schon ein ziemlich gutes Gespür für die Pläne von Hackern haben. Nicht jeder ist derart hellsichtig.

Ein wichtiger Aspekt bei der Auswahl der Analysesoftware sind die Datenquellen. Manche Lösungen setzen vorrangig auf Netzwerk- und Systemaktivitäten (Anmeldungen, Anwendungen, Ereignisse). Andere Tools legen den Schwerpunkt auf präzisere Metadaten im System selbst. Das sind zum Beispiel die Nutzeraktivitäten bei Dateien und E-Mails.

Der Nachteil eines rein netzwerk- oder systembasierten Ansatzes besteht in der Schwierigkeit, Hacker zu entlarven, die über E-Mails oder SQL-Injection eindringen und anschließend die Anmeldeinformationen berechtigter Nutzer stehlen. Denn auf den ersten Blick passiert ja weder beim Anmelden noch beim Nutzen der Anwendungen etwas Ungewöhnliches.

Analysetools, die Nutzeraktivitäten in Bezug auf Dateien und E-Mails berücksichtigen, sind weit besser geeignet, um solche Angriffe zu erkennen. Der Indikator: Irgendwann wird ein Hacker, der sich als berechtigter Nutzer tarnt, Dateien mit vertraulichen Daten suchen und kopieren. Und das ist der Punkt, an dem man ihn enttarnen kann.

Wer legt fest, was normal ist?

Die Analyse des Nutzerverhaltens basiert auf der Idee, dass die Aktivitäten und Dateizugriffsmuster der Nutzer in einem System bekannt sind. Letztendlich erstellt die Software auf dieser Basis ein Profil, mit dem das Verhalten eines Nutzers beschrieben wird. Ein Beispiel: Wenn ein Hacker die Anmeldeinformationen eines Nutzers stiehlt und auf Daten zugreift, die der Nutzer kaum verwendet, unterscheiden sich seine Aktivitäten von dem im Profil hinterlegten Verhalten.

Damit das funktioniert, benötigt das Analysetool eine Aktivitätshistorie des Nutzers: eine Durchschnittsmessung seines normalen Verhaltens. Dazu muss die Analysesoftware über einen längeren Zeitraum hinweg trainiert werden. Das gelingt meistens mithilfe von Protokollen zu Dateizugriffen, Anmeldungen und Netzwerkaktivität.

Wenn Sie jetzt denken, dass einige der Klassifizierungs- und Prognoseverfahren in der Big-Data-Analyse (Nearest Neighbor, Regression, Bayesische Klassifizierung) auch zur Analyse des Nutzerverhaltens geeignet sind liegen Sie nicht ganz falsch.

Unabhängig von der verwendeten Methode bilden die Analysen die Grundlage um normales oder eben ungewöhnliches Verhalten einzuschätzen.

Was Analysetools können sollten

Es gibt unterschiedliche Tools, um das Nutzerverhalten zu analysieren. Mit einer Software, die nur vordefinierte Regeln und rein Perimeter-basierte Analysen unterstützt, hat man keine Chance gegen Hacker, die ihr Handwerk verstehen. Tools mit präziseren Analysefunktionen in Bezug auf Dateizugriffs- und E-Mail-Aktivitäten sind hier die bessere Wahl. Man sollte immer bedenken: Cyberdiebe haben es häufig auf Dateien und E-Mails abgesehen, daher werden sie früher oder später versuchen, darauf zuzugreifen.

Will man sich erfolgreich auch gegen neue Angriffsmethoden schützen, sollte eine Analysesoftware folgendes können:

- Sie muss sehr hohe Zahlen von Nutzeraktivitäten wie Dateizugriffe und E-Mail-Aktivitäten verarbeiten können: Dateisysteme sind riesig und die vertraulichen Daten oft über das gesamte System verstreut. Um Eindringlinge aufzuspüren, sollte die Analyse-Engine in der Lage sein, die wichtigsten Metadaten und Aktivitäten vieler Nutzer in Verbindung mit großen Datenmengen zu durchsuchen und zu analysieren.

- Definition „normaler“ Dateizugriffs- und E-Mail-Aktivitäten: Sie benötigen historische Daten zu den Aktivitäten Ihrer Mitarbeiter. Daher sollte die Analyse-Engine die Metadaten der Dateien genau aufzeichnen: Zugriffszeiten, Nutzer, Berechtigungen usw. Nur durch die Analyse präziser Daten zu Dateizugriffs- und E-Mail-Aktivitäten auf der Ereignisebene kann eine lernfähige Prognosesoftware akkurate Profile anlegen, die das durchschnittliche Nutzerverhalten widerspiegeln. Auf dieser Basis kann sie erkennen, ob ein Hacker oder ein Insider ein Nutzerkonto gekapert hat.

- Warnungen in Echtzeit: Die Analysesoftware muss in der Lage sein, Dateizugriffsaktivitäten einer großen Nutzerzahl in Echtzeit nachzuverfolgen. Die Algorithmen zur Angriffserkennung müssen ebenfalls fast in Echtzeit Entscheidungen auslösen und nicht erst nach Feierabend. Vertrauliche Daten werden oft innerhalb kürzester Zeit abgerufen und kopiert. Dann muss auch die Analysesoftware schnell reagieren.

Quellenangaben

Malware, APTs, C2

http://intelreport.mandiant.com/Mandiant_APT1_Report.pdf

http://www.sans.org/reading-room/whitepapers/malicious/detailed-analysis-a dvanced-persistent-threat-malware-33814

http://www.akamai.com/dl/akamai/akamai-security-advisory-web-shells.pdf

http://www.sans.org/reading-room/whitepapers/testing/pass-the-hash-attacks-tools-mitigation-33283

http://sites.varonis.com/de/2014/10/31/pass-hash-angriffe-genauer-betrachtet-teil-3/

https://blogs.rsa.com/wp-content/uploads/2015/05/RSA-IR-Case-Study.pdf

http://www.contextis.com/resources/blog/malware-analysis-dark-comet-rat/

Sicherheitsvorfälle

http://www.threatconnect.com/news/the-anthem-hack-all-roads-lead-to-china/

http://krebsonsecurity.com/2014/01/new-clues-in-the-target-breach/

http://www.forbes.com/sites/quickerbettertech/2014/09/22/why-the-home-depot-breach-is-worse-than-you-think/

http://www.verizonenterprise.com/DBIR/2014/reports/rp_dbir-2014-executive-summary_en_xg.pdf

Phishing

http://www.phishtank.com/

https://itunes.apple.com/us/book/anatomy-of-a-phish/id824386033

SQL-Injection

http://sites.varonis.com/de/2014/08/21/die-funf-gefahrlichsten-software-fehler/

http://pentestmonkey.net/cheat-sheet/sql-injection/mysql-sql-injection-cheat-sheet

„Pass the Hash“-Angriffe

https://www.youtube.com/watch?v=1YYtTg8sjuY

http://blog.varonis.com/the-definitive-guide-to-cryptographic-hash-functions-part-1/

http://sites.varonis.com/de/2014/06/20/pass-hash-angriffe-genauer-betrachtet-teil-1/

Prädiktive Analytik

http://machinelearningmastery.com/a-tour-of-machine-learning-algorithms/

SIEM, Analyse des Nutzerverhaltens

https://www.sans.org/security-resources/idfaq/siem.php

http://searchsecurity.techtarget.com/feature/User-behavioral-analytics-tools-can-thwart-security-attacks

The post Analyse des Nutzerverhaltens – was ist damit genau gemeint? appeared first on Varonis Deutsch.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Michael Buckbee

Michael hat als Systemadministrator und Softwareentwickler für Startups im Silicon Valley, die US Navy und alles dazwischen gearbeitet.

-1.png)