Ein Aspekt, mit dem sich die Forscher des Computer Emergency Response Teams (CERT) der Carnegie Mellon University in Pittsburgh beschäftigt haben, war die Ereigniskette, die dazu führt, dass ein unbescholtener Mitarbeiter zu einer Insider-Bedrohung mutiert. Wer mehr über die Modelle des CERT-Teams wissen möchte, dem sei dieser faszinierende Bericht zur Lektüre empfohlen.

Doch die Ergebnisse kann ich in einem Satz zusammenfassen: Interne Datensaboteure haben in der Regel eine Veranlagung – ein Insider-Gen? –, die aktiviert wird, sobald eine (positive) Erwartung im Job sich nicht erfüllt. Das führt zu einer Kette von Ereignissen, die in IT-Sabotage oder Datenklau gipfeln.

Veranlagung und Auslöser

Um die Motivation von Insidern zu verstehen, untersuchten die Analysten des CERT Vorfälle, bei denen IT-Sabotage und der Diebstahl geistigen Eigentums mit im Spiel waren – also alles, was nicht direkt mit finanzieller Bereicherung zu tun hat.

Wie ich bereits im letzten Blog-Eintrag erwähnt habe sind die Täter meist technisch versierte Mitarbeiter, die das IT-System in- und auswendig kennen. Und dann erreichen sie eines Tages einen bestimmten Punkt der Verärgerung.

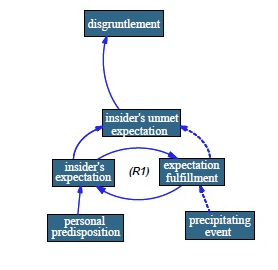

Abbildung 1: Der Weg zur Verärgerung

Warum passiert das?

Laut CERT scheint ein Insider entweder eine bestimmte Veranlagung zu haben, oder sonstige Lebensumstände machen ihn dafür anfälliger (siehe Abbildungen). Basierend auf dokumentierten Fällen nennen die Forscher des CERT eine Reihe psychologischer Faktoren bis hin zu Störungen des Verhaltens: Süchte, Mitarbeiter-Mobbing, häusliche Gewalt, Belästigung und der Bruch von Unternehmensregeln (Aufbesserung des Spesenkontos usw.).

Mir ist immer noch nicht ganz klar geworden, worin die Hauptprobleme bestehen. Doch die Forscher des CERT behaupten, dass man sämtliche der genannten Punkte in ihrer Datenbank von Insider-Vorfällen findet.

Wer sich für einen realen Fall von IT-Sabotage interessiert, sollte das berühmt-berüchtigte Paradebeispiel von Tim Lloyd und Omega lesen. Timothy Lloyd, Mitarbeiter eines Technologieunternehmens, durchlief den kompletten skizzierten Zyklus der Verärgerung, bevor er eine verheerende Logikbombe legte.

Ist die Vorstufe also erreicht, braucht es nur noch einen Auslöser. Eine erwartete Anerkennung im Job – ein Bonus, eine Beförderung, ein eigenes Büro, jeden Mittag freie Pizza –, die jedoch ausbleibt. Oder ein besonders negatives Ereignis wie eine Degradierung oder sonstige Sanktionen fungieren als Auslöser.

Wenn all dies zusammenkommt, ist es offiziell: Laut CERT kann der potenzielle IT-Saboteur und Störenfried nun in den beschriebenen Zustand der Verärgerung geraten.

Vorboten und Maßnahmen

Diese Verärgerung kann sich in unterschiedlichen Verhaltensweisen ausdrücken (zu spätes Erscheinen am Arbeitsplatz, (unbegründete) Krankmeldungen oder verpasste Abgabetermine), die meist eine Reihe von Sanktionen nach sich ziehen, die wiederum die Verärgerung verstärken. Der Teufelskreis beginnt.

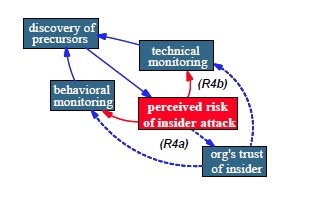

Laut CERT-Team treten nun auch die ersten technischen Anzeichen auf. Der Mitarbeiter beginnt, die IT-Infrastruktur auszutesten. Er stiehlt vielleicht die Zugangsdaten eines anderen Mitarbeiters oder erhält zusätzliche Zugriffsrechte für ein bestehendes Konto und sieht sich dann Bereiche des Dateisystems an, die normalerweise gesperrt sind oder kaum genutzt werden.

Oder er greift auf Systemdateien zu und installiert eine Hintertür, die er später nutzen kann.

Nach Abklärung der juristischen Situation empfehlen die Mitarbeiter des CERT eine proaktive Datei- und Netzwerküberwachung, sobald die ersten Verhaltensauffälligkeiten auftreten.

Warten Sie! Vielleicht gibt es noch andere Optionen…

Bevor Sie einen mutmaßlichen Insider auf Herz und Nieren prüfen, probieren Sie noch einen anderen Ansatz aus. Die CERT-Gruppe ist der Ansicht, dass Insider im Rahmen ihrer Tests möglicherweise zuerst einschätzen, wie hoch das Risiko ist, entdeckt zu werden. Gibt es keine Hinweise darauf, dass sie in irgendeiner Weise beobachtet werden, fahren Sie mit ihren Aktivitäten fort.

Jetzt kommt es auf die Signale von außen an.

Laut CERT sollte das Management klar und deutlich darauf hinweisen, dass Insider-Bedrohungen durchaus ernst genommen werden. Generell ist es ratsam, Programme und Schulungen zum Thema Sicherheits-bewusstsein einzuführen.

Unternehmen sollten sich aber vor einer Situation hüten, die das CERT die „Vertrauensfalle“ nennt: Hier werden die Vorboten von Insider-Bedrohungen ignoriert, und böswillig agierende Mitarbeiter erhalten indirekt grünes Licht. Das heißt, wenn es Anzeichen für ungewöhnliche Aktivitäten eines bestimmten Mitarbeiters gibt, ist dies vielleicht ein guter Zeitpunkt, um eine E-Mail an alle Mitarbeiter zu senden und an Sicherheitsrichtlinien, Regeln zum Schutz geistigen Eigentums sowie Maßnahmen zur Dateiüberwachung zu erinnern.

Auf individueller Ebene sollte der Vorgesetzte ein informelles Gespräch mit seinem Mitarbeiter suchen, um den Grund für dessen Verärgerung zu erfahren. Falls nötig, kann der Vorgesetzte einige Dateizugriffsrechte des Mitarbeiters aufheben, um ihm zu zeigen, dass Verdacht geschöpft wurde. Die Wahrscheinlichkeit ist hoch, dass der potenzielle Insider seine Aktivitäten einstellt, sobald er erkennt, dass das Unternehmen sehr wohl Wert auf Sicherheit legt und er ein großes Risiko eingeht.

Wer weiß, vielleicht entwickelt er sich sogar zum Vorzeigemitarbeiter und gibt schon bald Schulungen zum Thema Sicherheitsbewusstsein?

The post Insider-Bedrohungen, Teil 2: Motivation appeared first on Varonis Deutsch.

What you should do now

Below are three ways we can help you begin your journey to reducing data risk at your company:

- Schedule a demo session with us, where we can show you around, answer your questions, and help you see if Varonis is right for you.

- Download our free report and learn the risks associated with SaaS data exposure.

- Share this blog post with someone you know who'd enjoy reading it. Share it with them via email, LinkedIn, Reddit, or Facebook.

Michael Buckbee

Michael hat als Systemadministrator und Softwareentwickler für Startups im Silicon Valley, die US Navy und alles dazwischen gearbeitet.

-1.png)