Latest articles

Varonis bietet nun Erkennung von Geheimnissen in lokalen und Cloud-Datenspeichern an

Okt 10, 2022

Varonis kann Ihnen dabei helfen, Ihre Umgebungen nach inkorrekt gespeicherten Geheimnissen zu durchsuchen, die direkt in Dateien und im Code offengelegt sind, lokal und in der Cloud.

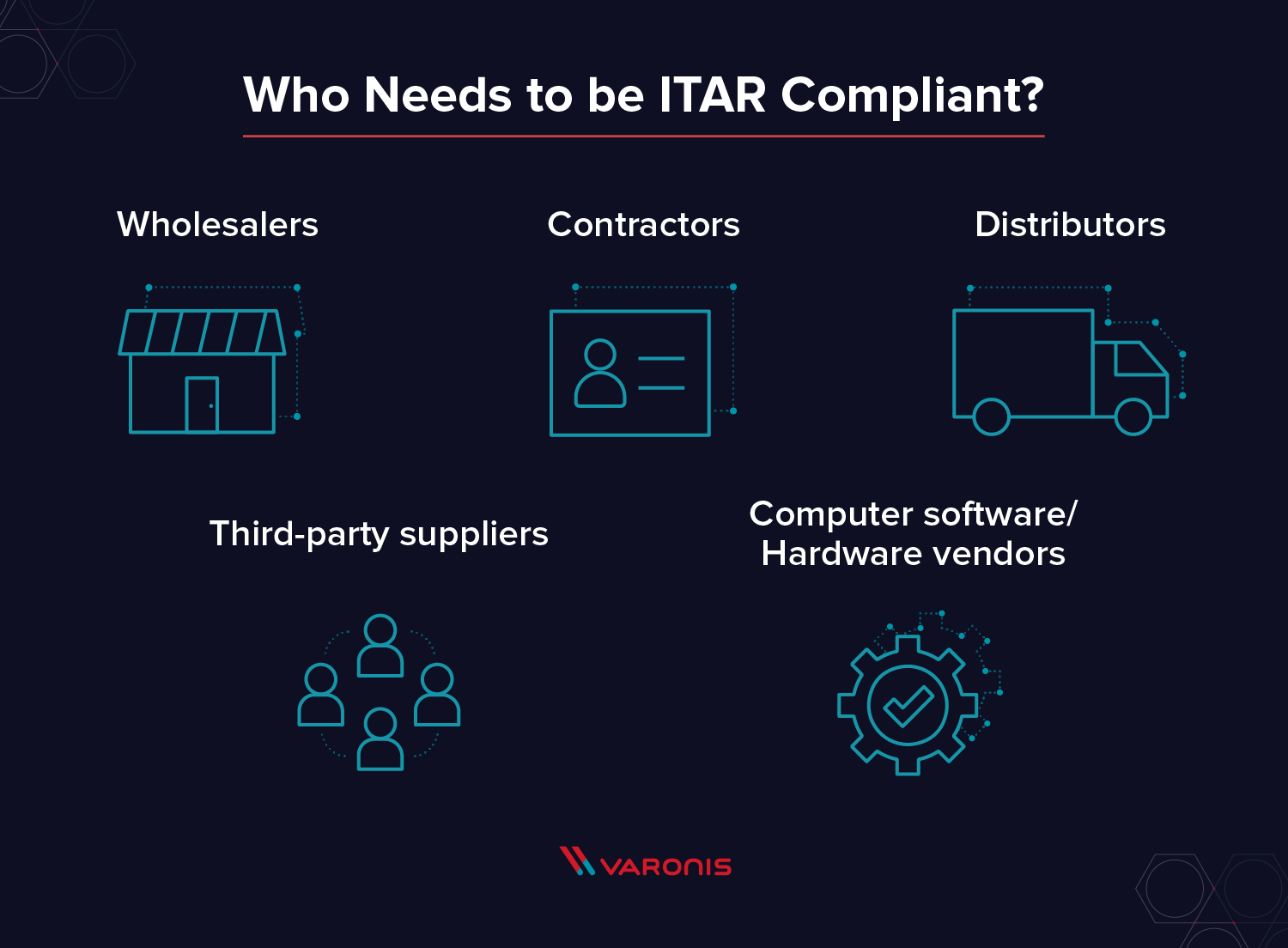

Was bedeutet ITAR-Compliance? Definition und Vorschriften

Apr 13, 2022

Die ITAR regelt die Herstellung, den Verkauf und den Vertrieb von Ausrüstung, Daten und Dokumentation für militärische sowie Sicherheits- und Raumfahrtziele. Hier finden Sie eine Liste der ITAR-Compliance-Anforderungen und -Strafen, die Ihnen geläufig sein müssen.

Skripting-Tutorial in Windows-PowerShell für Anfänger

Apr 12, 2022

Neu im Thema PowerShell-Skripting? In diesen Skripting-Tutorials erfahren Sie, wie Sie grundlegende Skripte, PowerShell-Cmdlets, Aliase, Pipes und vieles mehr schreiben und ausführen.

Wie finde ich heraus, in welchen Active Directory-Gruppen ich Mitglied bin?

Apr 07, 2022

Die Fähigkeit, aktuelle Benutzerlisten und -gruppen zu verwalten und zu pflegen, ist entscheidend für die Sicherheit eines Unternehmens. Es gibt eine Reihe verschiedener Möglichkeiten, um festzustellen, zu welchen Gruppen ...

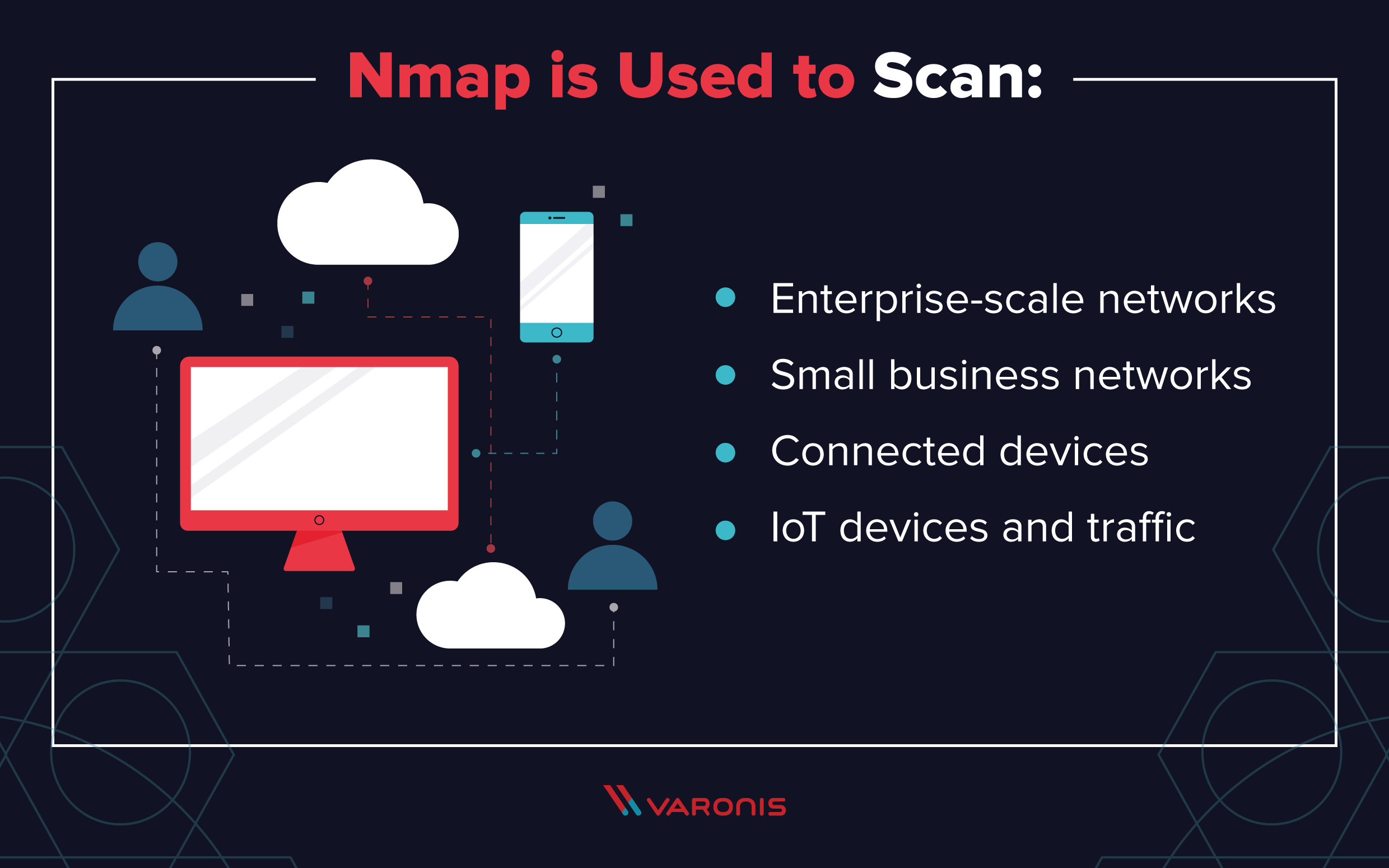

Nmap benutzen: Befehle und Tutorial

Apr 01, 2022

Nmap ist ein leistungsstarkes und schnelles Netzwerkabbildungstool. In dieser Anleitung erläutern wir, wie Sie Nmap installieren und verwenden, und zeigen, wie Sie Ihre Netzwerke schützen können.

Ransomware-Jahresrückblick 2021

Feb 03, 2022

In diesem Beitrag erläutern wir fünf wichtige Ransomware-Trends im Jahr 2021.

Sichere Nutzung von AWS S3: Setup-Leitfaden

Okt 18, 2021

Erfahren Sie, wie Sie AWS S3 sicher konfigurieren. Wählen Sie die richtigen Verschlüsselungs-, Replikations- und Sicherheitskontrollen für Ihre S3-Buckets.

Was DNS ist, wie es funktioniert und Schwachstellen

Jun 16, 2021

Das Domain Name System (DNS) ist die Internetversion der Gelben Seiten. In der guten alten Zeit hat man Geschäftsadressen, die man brauchte, in den Gelben Seiten nachgeschlagen. Das DNS ist...

Was ist ein Active Directory Forest ?

Jun 16, 2021

Ein Active Directory Forest (AD Forest) ist ein Container auf der höchsten Organisationsebene einer Active Directory-Konfiguration, in der Domänen, Benutzer, Computer und Gruppen-Richtlinien enthalten sind. „Moment einmal!“, mögen Sie sagen....

Active Directory Domain Services (AD DS): Übersicht und Funktionen

Jun 16, 2021

Als Active Directory Domain Services (AD DS) werden die Kernfunktionen von Active Directory bezeichnet, mit denen die Benutzer und Computer verwaltet werden und Sysadmins die Daten in logischen Hierarchien organisieren...

Try Varonis free.

Deploys in minutes.